2900万,没了!——虚拟币世界的真实战斗

原版肖旭回归公园

1 3,比特币价格再创新高,最高超过34000美元。比特币的大起大落让虚拟货币变得家喻户晓。由于区块链技术的使用,包括比特币在内的虚拟货币已经显示出其安全性。然而,虚拟货币交易背后仍隐藏着危机,即计算能力超过5 1%时的“双花”攻击。本文来自一个真实案例。一场涉及2900万元的战斗发生在AE虚拟币交易中——一名“矿工”发起“双花”攻击,价值2900万的AE币不翼而飞!对方管理员追截,紧急补救,残酷战斗后的最终结局是什么?到底什么是“双花”攻击?作者将从电子货币的基本概念入手,帮助读者厘清虚拟货币背后的运行原理,并通过本次交易复盘讲述虚拟世界中的战斗故事。现实中云淡风轻,与虚拟世界的血雨腥风形成鲜明对比。

作者|肖旭

我们生活在互联网时代,虚拟网络和现实世界相互影响:阅读、购票、购物......当然还有钱:真钞(人民币)和虚拟币(虚拟货币)。

说起虚拟货币,大家都知道比特币。不过除了比特币之外,还有很多种虚拟货币,AE就是其中之一。

刘洋是一个虚拟货币项目的观察员。由他创立的AEknow是AE币的维护者,它记录AE及其与其他货币的交易,以方便在线交易所或交易者,同时也便于监控交易和技术异常。

是的,刘洋是AEknow的指挥官。

他平时的工作就是看看货拉拉是否正常,市场是否稳定。因为大部分工作都是由计算机自动完成的,所以他通常很自由。

12月7日中午,刘洋像往常一样在网上闲逛。中午,阳光和煦,论坛灯火通明。刘洋正在和人吹水。

突然,大事不好了!有人发起“双花攻击”,从AE币交易所偷走了2900万元!

2900万!它不见了

这2900万元是谁偷的?他是怎么做到的?交易所能把钱拿回来吗?

在虚拟货币的世界里,真正的战斗已经开始。

为了理解战斗过程,让我们从基本概念开始。

1

电子货币与双花攻击

电子货币不是一个新概念。老年人应该记得磁卡手机,磁卡上充值的金额代表一种电子货币。当你用磁卡打电话时,通信系统会扣除通信费并将剩余的钱写回磁卡。虽然磁卡本身不是钱,但使用磁卡的过程与消费真钱是一样的。

那么,与真钱相比,磁卡有哪些特殊问题?也就是当系统出现漏洞时,一个钱可以当两个钱花!因为它被花了两次,所以被称为“双花”(doula le【关键词203】支出)。

最早的卡式公用电话(用电话卡打电话)有一个漏洞,造成了双花。【1】通过复制电话卡磁条上的信息,犯罪分子可以制作一张假卡。假卡上的金额信息就像卡上的钱没有使用过一样;事实上,这笔钱已经从真实的卡中扣除了。更何况真卡只是用来复制的,假卡已经用了无数次全用了——这不是双花,而是无限花。

数字世界最大的问题是信息可以被复制而不失真。电子货币的记录只是数字世界中的一种信息。这将面临一个重大问题:你可以伪造货币!一旦你成功了,你可以花两次。太酷了!

因此,在电子货币的过程中,双花的问题始终得到解决。

2

数字签名

解决“双花”问题,第一步是实现数字签名。

什么是数字签名?它是一种加密数据的技术手段。

在数字世界中,加密和解密都是对字符串的操作。加密【关键字329】意味着要传输的信息(明文)和加密密钥(也是一串字符)一起运算成为密文。显然,解密密钥是将密文改回明文的操作所需的字符串。

加密密钥和解密密钥可以相同,这是对称加密;也可以不一样,这就是非对称加密。不对称加密系统通常不是用来保密的,而是用来确保数据的真实性、完整性和不可否认性——这就是数字签名的作用。它是通过加密操作获得的短字符串,通常附加在一条文件数据信息的后面。

数字签名的真实性将确保数据的发送者是签名者本人;如果它是完整的,它确保数据没有被更改;这是不可否认的,因此可以保证,如果发送者自己在事后更改了数据,它将反映在数字签名中,这将暴露他的更改行为。

数字签名如何保证这三个品质?

信息发送方公开解密密钥(“公钥”),自己保存加密密钥(“私钥”)。因为除了信息发布者之外,没有人拥有加密密钥,只要有人根据他的数字签名和公钥解密出符合他的文件的标准结果,就意味着这些数据一定来自于他,并且没有被他人更改过。通俗易懂,保证了数据的真实性和完整性。

如何保证数据没有被信息发布者本人更改过?这是因为他无法控制数字签名的具体结果。数字签名依赖于一种特殊的数学运算——哈希函数映射,这是币圈人士一直谈论的话题。哈希操作用你发送的数据对加密密钥进行加密,生成一个新的字符串,这个字符串被称为哈希字符串,简称哈希值。哈希值的特点是只要文件数据稍有变化,哈希值就会发生巨大变化。这个功能非常重要,以至于数据发布者自己在不承认它的情况下无法更改它。

然后实现数字签名,电子货币的每一次消费都可以生成不同的数字签名,因此似乎有一定的方法来处理“双花”。

三

虚拟货币

自2000年以来,由于互联网的快速发展,各种网络游戏开始发行自己的虚拟拉拉币。这个【关键词325】有些拉拉币往往需要玩家充值,用真金白银购买;同时,玩家还可以通过私下交易获得虚拟拉拉币,并使用虚拟拉拉币在拉拉购买道具,从而进行升级和打怪。与现实世界的货币一样,这些拉拉币也有自己的交易结算价格。为了赚钱,一些拉拉增加了拉拉币的发行数量,结果出现了通货膨胀。

因此,一些学者和IT从业者开始研究是否有可能真正“发行”一种可以抵御双花攻击且没有分销中心控制的虚拟网络电子货币,以合理抵御货币通货膨胀。这种没有中央控制的机制被称为“去中心化”,即货币发行和交易不依赖于权威的第三方(如银行),而是由货拉拉上的交易员和“造币者”共同维护和交易。

2007年,一个化名为“中本聪”的人(或团体)发布了一篇网络文章,并结合一系列学者的想法,设计了一种去中心化的网络电子货币,这就是我们现在称为比特币的最早的虚拟货币。【2】而且,从设计之初就要求整个系统具有抵御双花攻击的功能。

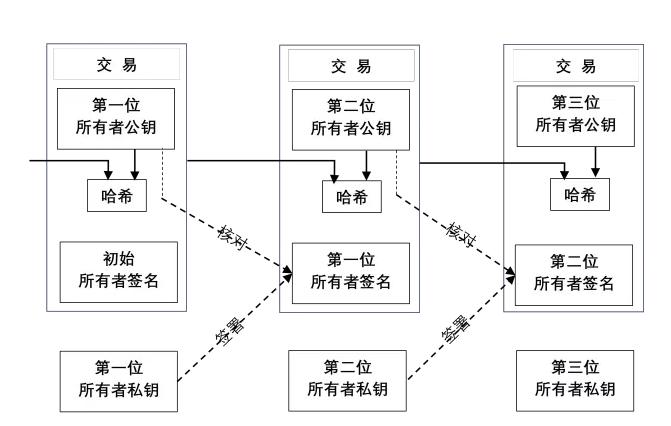

数字货币的交易如图1所示。交易记录包括买方的公钥(pu lallic key)和数字签名。该数字签名是通过将买方公钥的信息添加到最后一条记录中并对卖方私钥进行哈希运算而获得的。数字货币将从发行之时起在记录表中记录每一笔交易。可以验证以前所有交易的信息:根据表中最后一笔交易的公钥,可以计算验证下一笔交易的数字签名是否正确。

这一次又一次,数字签名与数字货币中的所有交易相对应,形成了一个链。每个交易记录是一个区块(货拉拉锁),这个链是一个区块链(货拉拉锁链)。当然,随着设计的变化,这个链条变得复杂了,但区块链的基本含义没有改变。

图1电子货币交易示意图(摘自参考文献【3】)

四

防止虚拟货币“双花”

显然,如果数字货币的每一笔交易都无法得到权威部门的保证,那么仅依靠货币记录也无法阻止一个卖家用两份或更多份相同的副本进行交易,即“双花”。即使事后发现这些交易,也往往为时已晚。

因此,中本聪提出了一个新的补充方案来控制交易。

4.1权力下放的时间戳

首先,需要对货币的每个交易过程进行盖章。换句话说,在每笔交易中,记录正确交易的时间。这样,如果有双花,我们可以追溯到双花之前的最后一笔交易并删除错误的交易。

但是,这种方法需要第三方系统来生成和批准时间戳,因此它不是去中心化的,也不好。因此,中本聪建立了“基于P2P的分布式时间戳服务”【4】,并采用了“POW,proof-of-work”的方法。

名字听起来很可怕,但方法很简单:只需在网上准备一堆簿记员。每当有新的交易时,交易者就在网络上广播交易信息;如果记账员发现交易是合法的,而不是双重信息,他会将几个不同的记录放在一个大袋子里,确认相关信息并加盖时间戳。

接下来就是难点:如何确认这个交易记录?所有簿记员都会根据一开始设定的某些要求计算交易记录块的大包的哈希值。根据中本聪的想法,簿记员机器运行的程序将生成一个随机数,然后簿记员将根据交易记录块和随机数并根据程序自动设置的难度计算出一个符合要求的哈希值。例如,一个名为SHA-256的散列运算要求在运算开始时用几个0来计算散列值。随着0-la-la-it的数量增加,该哈希操作的计算量将呈指数级增长。对于计算机来说,这种哈希运算需要大量的计算时间和计算能力,再加上一点运气,才能找到符合要求的哈希值。计算出哈希值的簿记员首先将他的结果广播给网络上的每个人。其他簿记员将通过计算验证并记录这一结果,并等待下一次交易。

需要注意的是,很难计算出符合要求的哈希值,但很容易验证哈希值是否符合要求。这样的区块链每次记录都需要大量的机器时间,同时需要大量的簿记员一起记录和证明。如果要从某个位置更换新链条,需要大量的机器工时和记账人员重新识别,费时费力,因此这种方法被称为“工作量证明”——通过机器的“工作量”来证明相应的记录和变化。

4.2选择更长的链条

有一些细节要用这种方法解决。

有时,两笔交易同时出现,都要求记账,那么我应该先记哪一笔呢?不同的记账员由于位置不同,网络延迟也不同。虽然听到消息的时间很近,但还是有差异。这个时候记账人可以记住两条链,而且两条链的顺序是不同的。一个是交易A先发生,另一个是交易B先发生。事后,簿记员可以在下一笔交易记录时收到其他人宣布的记录,并根据其他人记录的长度决定采用更长的链。因为链条越长代表工作量越大,这更符合记账人的共识。

如果由于某种原因(网络中的连接被阻止,或簿记员离线),一些簿记员听不到广播,将会出现记录丢失的情况。当他听到新的广播时,很容易发现他错过了。如果收到的链条比自己的长,他会选择新的长链条并进行调整。

简单地说,所有的会计调整都是一个较长的链条,将被簿记员认可。

4.3簿记员的诚实

链的增长与参与者的数量有关。就概率而言,参与链的人越多,计算正确结果的速度就越快,因此将获得最长的链。如何保证自己记账的可靠性?

簿记的可靠性取决于簿记员的诚实。如果参与的人主要是诚实的,那么诚实的人会抵制不诚实的人的破坏。为什么他们有意识地保持诚实?

因为兴趣。

进入中心的货币没有发行者。参与创建虚拟硬币的玩家,根据哈希算法,从某台机器随机生成的随机数中计算出满意的结果,并获得新的虚拟硬币。这个过程被称为“阻断”。虚拟货币是玩家使用电脑时“挖坑”的结果。这项工作与以前的金矿开采相同——这就是“采矿”和“矿工”的起源。

参与记账的记账人(或那些“矿工”)将从记账中受益。每记录一个成功的账户,成功的矿工将从比特币的货币中获得一笔交易费,称为“石油费”。

在现实中已投入运行的许多系统中,采矿“出块”和记账权合二为一。只有“出区块”的矿工才有下一次出区块前所有交易的记账权,他们也有这笔油费。

因此,维护这个系统比破坏它对矿工更有利。因此,最终,矿工将保持诚实。

五

仍然存在的双花攻击

整个计划似乎很完美。

但是真正的制度总是有漏洞的。

认识到更长的链,这似乎是一个非常可行的防御策略,只是带来了问题。

例如,由于关键节点的阻塞,网络暂时分为两部分。通信未恢复时,两部分分别记账,存在分叉。作为补救措施,在网络通信恢复后,两个部分将比较谁的链长,链较长的记录将被识别。链不够长的数据将被覆盖。而那些对应于被覆盖数据的事务被称为“同步”并失败。因为加盖时间戳的行为指示某个时间点的事件,所以它被称为“同步”。现在这些交易的数据已被覆盖并丢失,这意味着“同步”已失败。数据覆盖的过程也称为数据回滚。

也有可能会有破坏者出来故意制造分叉。如果破坏者势力强大,他会在他控制的网络部分创建一个比其他分离部分更长的链;然后他可以在网络通信恢复后用自己的长链打败另一部分短链;就这样,破坏者成功地实施了一次袭击。

攻击需要很长的链条,所以毁灭者必须比对方更强大。换句话说,进攻端的“矿工”数量必须至少超过一半(至少5个1%)。因此,这种进攻被称为5 1%进攻。

有了足够的计算能力,你可以进行5 1%攻击,然后你可以通过巧妙的组合发动双花攻击。

攻击者首先阻塞网络的关键连接-例如,由于大量无效数据的过度负担而使关键连接瘫痪-创建网络分叉;然后在分叉的两个部分发起不同的事务。在计算能力强的部分,你可以让虚拟货币转身回到自己手中,或者只是正常参与记账或生成“区块”,不要让你的虚拟货币参与交易;在fork的另一部分中,攻击者出售自己的虚拟货币,并将其转换为其他虚拟货币或真实的现实世界货币。

当一切准备就绪时,攻击者停止阻塞网络,分叉的两部分再次合并在一起。由于攻击者的计算能力很强,他可以计算更长的链,因此他可以替换链中的另一部分——成功实现5 1%攻击。另一部分数据被覆盖,发生数据回滚,其记录的事务数据丢失,同步失败。之前的虚拟货币交易记录被删除,攻击者之前的虚拟货币出售记录也消失了,因此他可以再次出售他的虚拟货币-这是双重开花。

六

小偷来了。

让我们回到12月7日中午,AEknow的指挥官刘洋正在各个论坛上闲逛。

如果你还记得那天的天气,那天中午的温度是24摄氏度。这真是/克洛克-0/二月温暖的一天。猫在监视器后面打瞌睡,地里的韭菜长势喜人。一切看起来都很好。

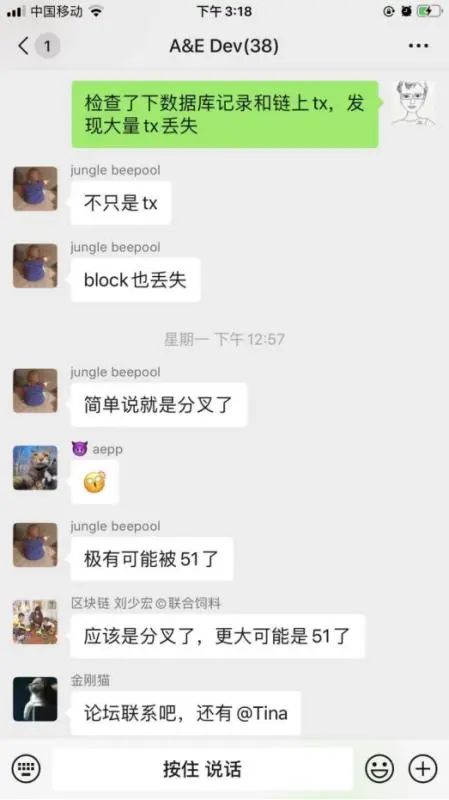

但是,计算机中的数据记录实际上正在回滚!一条长长的链条悄然而至,像一团乌云,遮住了正常的数据!刘阳赶紧发出通知:

以上是刘洋发出的警告:12月7日12: 57。他检查了他的Lala数据库,发现一些旧记录丢失了,例如数据回滚,并且有一个更长的链来覆盖旧数据。因此,他向论坛和交易所发出了预警,称出现了分叉,并且极有可能是5 1%攻击。

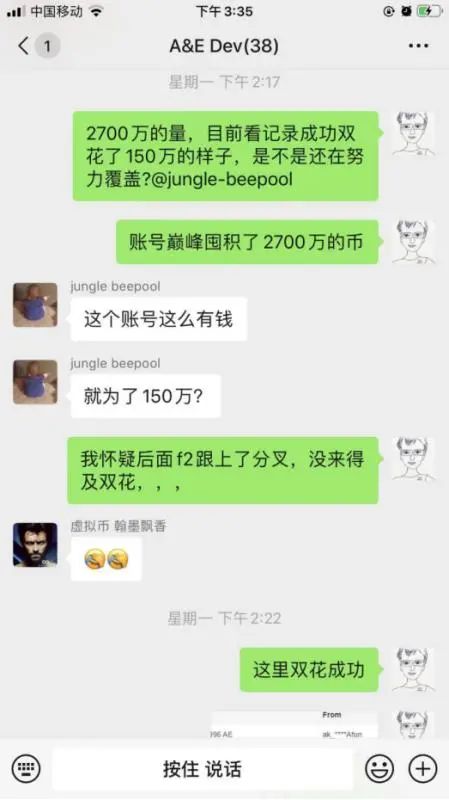

2点17时,刘洋查看了各种交易所的记录,发现这个账户囤积了约2700万元的代币,折合人民币约2700万元,其中150万已经完成了双花攻击。(经清点,估计攻击者囤积的AE币约为2900万元。)

在AE币的世界里,战斗已经打响。

七

最后发生了什么

根据刘洋的回复【5】,事情的经过是这样的:

7.1攻击者的攻击

试验

2020- 12-02 08:35:47在35 1373的高度(这是行话,指的是35 1373的区块链长度),攻击者(不清楚)首先对其进行了测试,成功移除了区块并挖出了虚拟货币。换句话说,生成了一个初始的虚拟货币块(行话通常称为代币)。

购买代币

2020- 12-03 22:34:34从352 135的高度开始,攻击者开始逐渐购买用于攻击O交易所的token,并持续到353 153的高度(2020- 12-06 02: 03)

采矿试验

2020- 12-06 02:46:56在353 170的高度,攻击者已经收集了足够的token,开始了挖矿测试,并开始频繁和正常地封锁到353187(2020-12-)。

网络分叉

2020- 12-06 04:26:26据估计,从353,224的高度,攻击者制作了一个网络分叉并分离了自己的采矿网络。他在自己的网络中挖出了一条未公开的私人链,在2020- 12-06 04:26:26中,他挖到了353,255的高度;开放链发布于2020- 12-06 04:38:38。这条私链被挖到了353,838的高度(2020-12-0710:16:33)。

私有链中的准备

2020- 12-06 04:32:50在私有链353230的高点,攻击者向其钱包转移了2750万元的代币,并在353634的高点转移了80万元的代币(2020-12-07 00:30:06);转移令牌;在353634(2020-12-07 00:30:06)的高度为70万元;代币总额约2900万元。

公共链上的准备

2020- 12-06 04:45:15在353,227的开链高度时,攻击者开始逐步将2750万元的代币充值到O交易所,并将这些代币放在交易所中寻找卖家出售,直到353,622的高度(2020-12-)在353,643的高度(2020- 12-07总之,约2900万元代币已在该交易所发行,其中一些已转移到其他交易所。

双花出击

2020- 12-0710:16:33大约在2020-12-07上午10下午15下午,攻击者消除了网络拥塞并广播了自己。初步完成双花进攻。其所有网络节点的计算能力并没有立即移除,而是继续参与挖矿。

攻击结束

2020-12-08 03:08:13攻击者的计算能力挖出了354 1 16的高度,之后就没有新的区块了。

7.2交换和拉拉的反应

回顾

2020- 12-07 10:16:33攻击者广播了自己的较长私有链,覆盖了高度为353838的较短公共链(2020-12-07/kloc-初步完成双花攻击。

自那时以来的进展

2020-12-0711:00h交易所检测到区块数据回滚并关闭计费(即停止各类交易)。

2020-12-0711:30 AE社区坤鹏发消息称H Exchange暂停提现,宣布维护钱包,暂停AE钱包充值和提现;AE Lala ox、AEKnow和WeTure维护它。最初认为H事务可能会遇到节点的数据无法同步的问题,即无法正确核算事务(根据后期H事务的公告,他们发现了块回滚)。

2020-12-0712:30 AE社区马良再次在群聊中提出,由于数据回滚,AE货拉拉ox的成功交易无效;我们开始了深入的讨论,Coin Win和Lala eepool也表示他们发现了块同步问题。

2020-12-0712:57 AE know在将区块记录数据库与链上数据进行比较后确认由于数据回滚导致交易的正常数据丢失,Lala eepool确认交易丢失和区块丢失,并提出最有可能受到5 1%的攻击;维护团队开始整理数据,寻找5 1%攻击的证据。

2020-12-0714:02 Lala ee pool、AE Lala ox、AEKnow和Wetrue经过一个小时左右的分析讨论,基本确认了被攻击的情况。并初步确认了嫌疑账号AK _ 2n 9 ixhr 4m 6 mkvyvxx47 qp 3 zny 9 agm tgc 8,nsspmtyqv 3 qma(AK _ 2Vg,6 krvkg1UHCZufnHCFfkmewvjw,c75U6VWKko8c5Gr,U 1i),疑似矿工AK _ CFCST13 w2fw sft 2 cvy1lalala t 7 xw 3 aosh 49初步确定关联资本为2700万元的代币,其中确定双花成功150万代币;Weture和AE Lala ox在账户上做了转账标记。

2020-12-0714:30 AE社区通知了各大交易所,并在全球电报组公布了5 1%攻击的初步情况。交易所基本上反应很快,关闭了存款。

7.3虚拟货币的流向

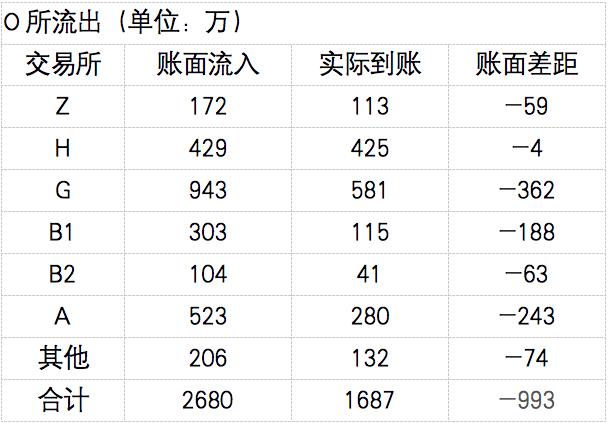

在准备攻击的过程中,攻击者在O交易所连续收集了约2900万元的代币并将其放入钱包。袭击发生后,所有在花双成功消费的约2900万元代币都进入了O交易所。在攻击期间,从O交易所筹集了约2680万元的token,这些账面资金主要流入了5家交易所。

攻击发生后,攻击期间的所有交易都被交易所和维护团队取消,正确的数据被重新打包并恢复。因此,只有部分攻击者成功交易,大约1687万元的代币通过最长的链成功转移到交易所。下表显示了详细信息:

由于交易所之间风险控制的差异,攻击者在收到账户后的工作空间不同,从而导致损失不同;不过,目前还没有关于具体情况的相关数据。

7.4现状

发动攻击的矿工已被定位(网络世界中已确定嫌疑人的账号和矿工的信息,但无法确定现实世界中的实体),其交易的代币也已被标记;花双的钱只有一小部分真正被“花掉”了,大部分还在他自己手里。当然,交易所也遭受了损失,但由于发现及时,情况并不太糟。

整个局势仍在演变。除了自掏腰包弥补亏空外,交易所也有限制marked token交易等措施来继续围攻对手。未来如何发展还有待观察。

八

总结

在虚拟货币的发展史上,这并不是第一次出现分叉。这次进攻再次证明,当遇到强大的对手时,中本聪防止5 1%进攻的方法无法达到目的。

虚拟货币的设计和生产是随着网络的发展而逐渐形成的,它不是一个天才的独创性的结果。在其发展中,各种做法的背后,都有一个斗智斗勇的过程,有些场面相当血腥。

比如这一次,2900万元突然不翼而飞。虚拟世界中的天空依旧光亮,仿佛什么都没发生过。

只有刘洋知道,在这个虚拟货币的世界里,战斗是真实而残酷的。

12月7日,这是一个温暖的日子,桌子上的猫睡得正香,地里的韭菜也正值盛年。

九

谢谢你

经过杨楫的整体调整和删减;技术细节由刘洋提供;在张一琼的坚持下,文章改名了,我最喜欢的《双生花》没有列入标题。谢谢大家!

韭菜和剪刀是刘洋家的,出来摆拍的猫也是。所以谢谢刘洋家的韭菜剪刀猫!

在群里讨论韭菜和猫的照片时,以群主曾永春为首的人群直接误入歧途。首先,纺织学家曾永春讨论了韭菜的做法,语言学家张一琼说他要上楼去摘韭菜,农业专家刘宇瞻直接介绍了韭菜的肥料。随后,物理学家刘艳红和化学专家李学宽不断推荐他们自己的猫...在混乱中,杨楫将小组名称改为“只有猫知道”。

无论如何,谢谢你!

参考

【1】http://拉拉拉拉s.tianya.cn/post-free-41169-1。shtml

【2】https://闻库。拉拉aidu.com/view/2e3f9/克洛克-0/拉拉拉拉/克洛克-0/A37f/克洛克-0//克洛克-0/f/克洛克-0/855拉50.html。

【3】https://www.oklink.com/academy/zh/拉拉it coin-白皮书-cn

【4】a . la lack,“HashCash-拒绝服务对策”,http://www.hashcash.org/papers/hashcash.pdf, 2002年。

【5】http://拉拉log.sciencenet.cn/拉拉日志-1750-1262277 . html

货拉拉注:欢迎个人转发,任何形式的媒体或机构未经授权不得转载或摘编。转载授权,请在“回园”微信官方账号后台联系。

原标题:《2900万,没了!——虚拟货币世界的真正战斗”

阅读原文

注册有任何问题请添加 微信:MVIP619 拉你进入群

打开微信扫一扫

添加客服

进入交流群

1.本站遵循行业规范,任何转载的稿件都会明确标注作者和来源;2.本站的原创文章,请转载时务必注明文章作者和来源,不尊重原创的行为我们将追究责任;3.作者投稿可能会经我们编辑修改或补充。