密钥管理糟透了?试试新方案:WebAuthn和Passkey

作者:Rui,SevenX Ventures;翻译:比特币买卖交易网xiaozou

目录:

加密用户体验很糟糕?密钥管理糟透了!

密钥管理:责任、存储和访问

现有玩家分析:MetaMask、Trust Wallet、Privy和Particle

新解决方案:密钥层:WebAuthn、Secure Enclave和Passkey;账户层:智能合约账户(SCA)、外部账户(EOA);签名层:协议r1预编译、第三方服务、 Solidity和ZK验证者(verifier)

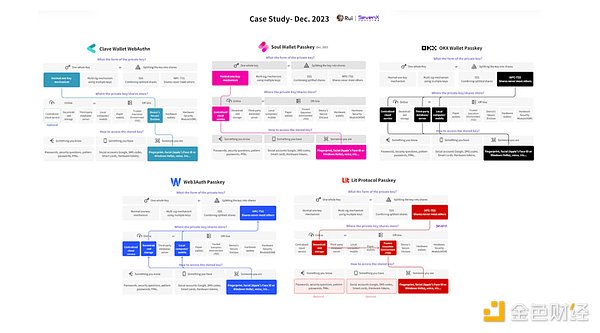

部署案例研究:(密钥)+(账户)

Clave钱包:(Secure Enclave webAuthn)+(SCA)

Soul钱包:(Passkey)+(4337 SCA)

OKX钱包:(MPC-TSS + Passkey)+(4337 SCA)

Web3Auth:(MPC-TSS + Passkey)+(EOA/SCA)

Lit协议:(MPC-TSS +去中心化节点+ Passkey)+(EOA/SCA)

结论

要点:

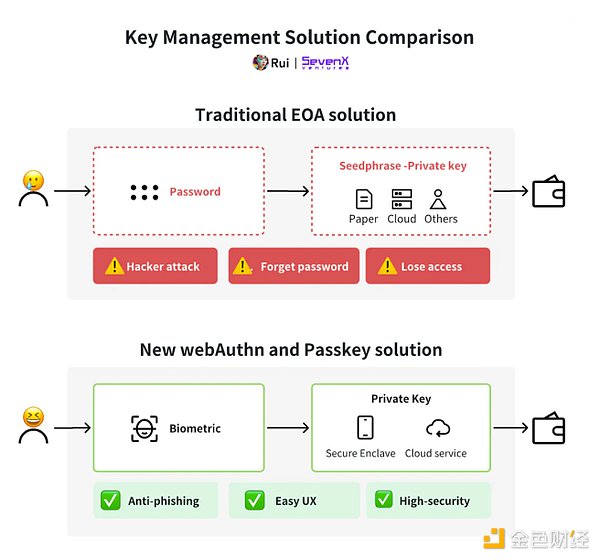

私钥是允许我们在以太坊上签署交易的核心,但私钥管理一直以来都是一场噩梦,即使是以“助记词”这种可读形式进行管理。然而,我们的目标从来都不是把区块链变成一个复杂的游戏。

对授权用户进行身份验证对于安全的交易来说至关重要。随着互联网安全和用户体验的发展,我们已经从密码认证方式转向面部识别和指纹等生物识别技术。WebAuthn是这一进程中的一个关键发展。本文将详细探讨以下三个词语:

(1)WebAuthn:这是一项使用通常由外部验证者创建的基于公钥凭证的web认证标准。它消除了密码需求,支持安全的用户身份验证。

(2)Secure Enclave:Secure Enclave是计算设备内部基于硬件的安全区域,旨在保护敏感数据。Secure Enclave各版本适用于iOS、Android和Windows设备。它可以通过实现WebAuthn作为安全的验证器,但是绑定到Secure Enclave的私钥通常会带来跨设备操作的挑战。

(3)Passkey:操作系统级别的WebAuthn部署,由各种设备和系统提供商定制。例如,苹果的Passkey使用存储在iCloud Keychain中的密钥进行跨设备同步。然而,这种方法通常只应用于特定的平台或系统。

如上所述,WebAuthn部署与我们日常区块链用户的目标是一致的,以实现高水平的反网络钓鱼安全性和友好的体验。以下是将它们融入到区块链中的一点想法:

密钥层:用户身份验证使用无缝的生物识别方法,如面部识别或指纹。从底层来看,它是基于硬件的安全处理器(如Secure Enclave)或云服务(如iCloud和Google Cloud)来处理密钥管理的。稍后我将深入讨论跨设备和跨平台方面的问题。

账户层:智能合约账户(SCA)具有分配任意签名者(如SE和Passkey)和阈值机制的能力。此外,其模块化设计增强了灵活性和可升级性。例如,SCA可以根据交易数量、时间或IP地址等因素动态调整其签名需求。另一方面,传统的外部帐户(EOA)可以使用MPC服务进行扩展,与SCA相比,这种组合提供了更好的互操作性和成本效益,但不具备SCA所提供的高级功能,尤其是密钥轮换。

签名层:以太坊原生支持k1曲线,但WebAuthn的签名验证会产生更高的成本,因为它使用r1曲线来生成密钥。因此,一些L2解决方案(如zkSync)计划进行原生EIP-7212 r1曲线预编译。此外,还有第三方服务、Solidity验证器、零知识(ZK)验证器和分布式密钥管理系统,以更经济高效的方式促进r1曲线签名。

1、加密用户体验很糟糕?密钥管理糟透了!

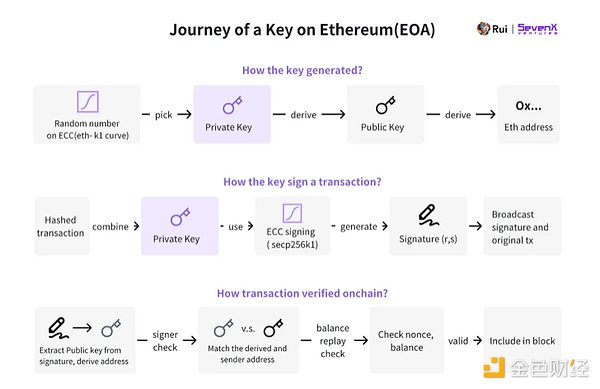

在区块链领域,区块链资产的真正控制权并不在用户或钱包提供商手中,而是掌握在私钥手中。密钥是在以太坊上执行交易整个过程中最不可或缺的。为了更好地理解这一点,让我们以EOA为例:

密钥生成:从secp256k1椭圆曲线中选择一个随机数作为私钥。然后将该密钥乘以曲线上一个预定义的点来生成公钥。以太坊地址来自公钥哈希值的最后20个字节。“助记词”通常用作人类可读的备份,从而实现私钥和公钥的确定性派生。

签署交易:使用私钥对包含nonce(序列号)、金额、gas价格和接收方地址等详细信息的交易进行签名。这个过程涉及到ECDSA,一种使用椭圆曲线加密的数字签名算法,采用secp256k1曲线,生成一个由(r、s、v)值组成的签名,然后将签名和原始交易广播到网络上。

验证交易:一旦交易到达以太坊节点,就会在节点的内存池中经历验证过程。为了验证签名者(signer),节点使用签名和散列交易来提取发送方的公钥,并通过将提取的地址与发送方的地址进行匹配来确认交易的真实性。

如上所述,私钥是链上的基本实体。最初,被称为外部账户(EOA)的以太坊账户仅依赖于单个私钥,这存在重大风险,因为丢失密钥就意味着失去了对账户的访问权限。

许多人可能认为账户抽象(AA)是解决所有糟糕的用户体验相关问题的方法,而我认为并不完全如此。AA是将有效性规则变为可编程的,而智能合约账户(SCA)的可编程性使其成为可能。AA功能强大,可以并行发送多个交易(抽象nonce),使用ERC20进行gas赞助和gas支付(抽象gas),并且与本文的主题更密切的一点是,可以打破固定的签名验证(抽象ECDSA签名)。与EOA不同,SCA可以分配任意签名者和签名机制,如多重签名(multisigs)或限定范围的密钥(会话密钥)。然而,尽管AA的灵活性和可升级性有所提高,但交易签名对密钥的基本依赖仍然没有改变。

即使将私钥转换为12字的助记词,管理私钥仍然具有挑战性,存在丢失或网络钓鱼攻击的风险。用户必须在去中心化解决方案的复杂性和中心化服务的热情拥抱之间进行选择,但两者都不是很理想。

为什么加密体验很糟糕?这在很大程度上是因为密钥管理很糟糕,总是需要在经验、安全性和去中心化方面进行权衡。本文将探讨密钥管理的潜在最佳解决方案。

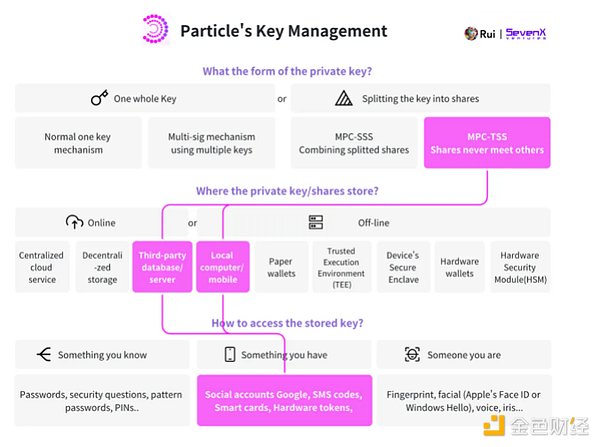

2、密钥管理

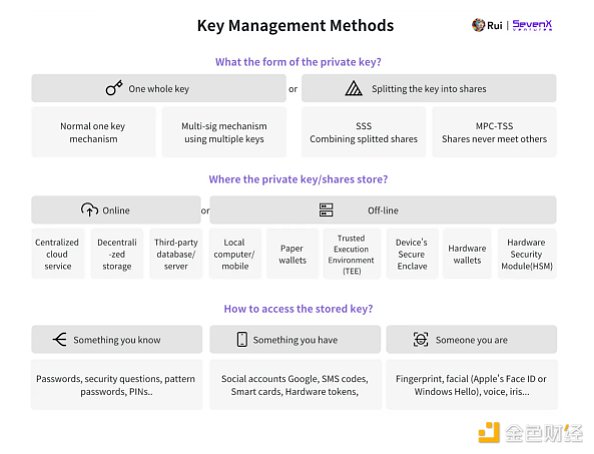

永远不会有一刀切的解决方案,保管密钥的最佳方法是针对特定的用户场景进行定制,受用户类型(机构还是个人)、资金量、交易频率和交互类型等因素的影响。

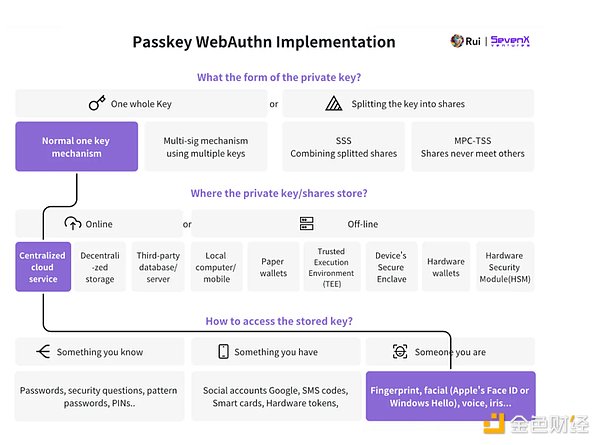

提前澄清,我不会使用目前流行的“自我托管、半托管和完全托管”等字眼。在我看来,真正的自我托管意味着独立签署交易,而不依赖于另一方,即使解决方案不是传统意义上的托管(比如存储在去中心化节点的TEE中),这一点也适用。仅仅根据托管类型将解决方案分类为“好”或“坏”太过于简单,并且没有考虑到它们适用性的不同。要对密钥管理方法进行更细致的评估,我建议通过三个不同层面来进行分析:

(1)责任

是否将管理密钥的责任划分给不同方。

鉴于个人在管理密钥方面常常面临着这样那样的挑战,分配密钥保管的责任就成为一种自然的风险缓解策略。这类方法包括使用多个密钥进行协作签名,如多重签名(Multi-sig)系统所示,以及通过秘密共享方案(SSS)或多方计算(MPC)将私钥分为多个部分(shares)。

多重签名(Multi-sig):需要多个完整的私钥来生成交易签名。这种方法需要不同签名者之间进行链上通信,交易费用更高,并对隐私性具有一定影响,因为签名者的数量在链上是可见的。

密钥共享方案(SSS):私钥在单个位置生成,然后被分为多个部分分发给不同的各方。各方必须重建完整的私钥以签署交易。然而,这种临时性重建可能会引入漏洞。

MPC-TSS(阈值签名方案):作为MPC的一种实现,MPC-TSS是一种加密方法,使多方能够在保护其输入整体隐私性的情况下进行计算。每一方都独立地创建一部分密钥(share),并且各方不需要实际见面就可以签署交易。这种方法费用较低,因为是链下操作,并且不存在密钥共享方案的单点故障风险。

(2)存储

存储密钥或部分密钥,受安全性、可访问性、成本和去中心化因素的影响。

中心化云服务,如AWS、iCloud及其他服务器。它们便于频繁交易,但更易受审查。

去中心化存储,如IPFS和Filecoin。

本地计算机/移动设备:密钥本地存储在浏览器的安全存储中。

纸钱包:打印出私钥或二维码。

可信执行环境(TEE):TEE在主处理器内提供了一个安全区域,独立于主操作系统执行或存储敏感数据。

Secure Enclave:现代设备上的Secure Enclave独立于主处理器,以提供额外的安全性,即使在应用程序处理器内核受到威胁时,也可以保护敏感用户数据的安全。

硬件钱包:像Ledger和Trezor这样的物理设备,专用于安全存储私钥。

硬件安全模块(HSM):HSM是专为安全密钥管理和加密操作设计的硬件设备。它们通常用于企业环境,提供高级别的安全特性。

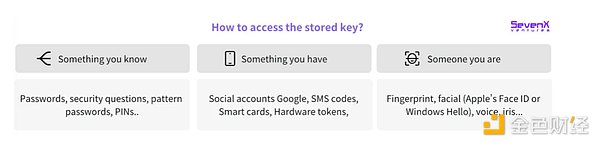

(3)访问

如何验证用户身份以访问存储的密钥?

访问存储的密钥需要进行身份验证,验证试图访问的个人是否确实被授权进行访问。回顾过去,我们可以将访问方式分类如下:

你所知道的:密码、PIN(个人识别码)、安全问题的答案或特定图形。

你所拥有的:智能卡、硬件令牌(基于时间的一次性密码)、或数字因素(如社交账户验证和发送到手机的SMS短信代码)等。

你的身份:用户独特的身体特征,如指纹、面部识别(如苹果的Face ID或Windows Hello)、语音识别或虹膜/视网膜扫描。

在此基础上,2FA和MFA是将两种或多种因素相结合的方法,如结合SMS的推送通知,可以为用户帐户带来更大的安全性。

3、现有玩家分析

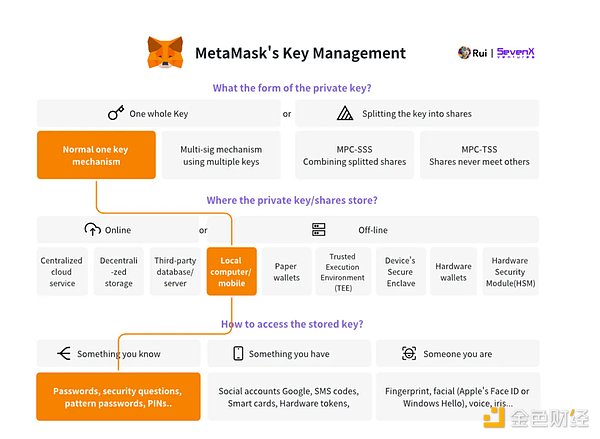

MetaMask允许用户使用密码访问保存在用户本地浏览器存储中的密钥。

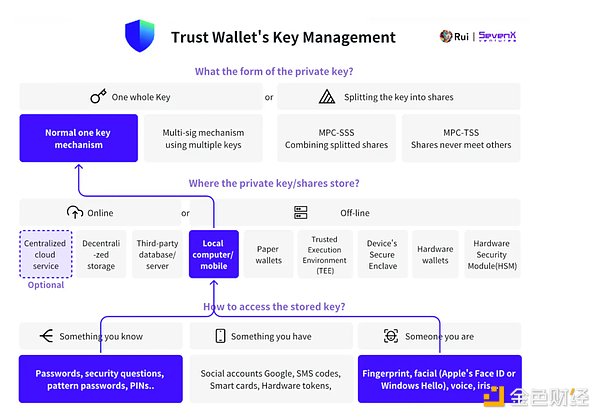

Trust Wallet允许用户使用密码或faceID访问保存在用户本地浏览器存储中的密钥,用户也可以选择云服务来备份私钥。

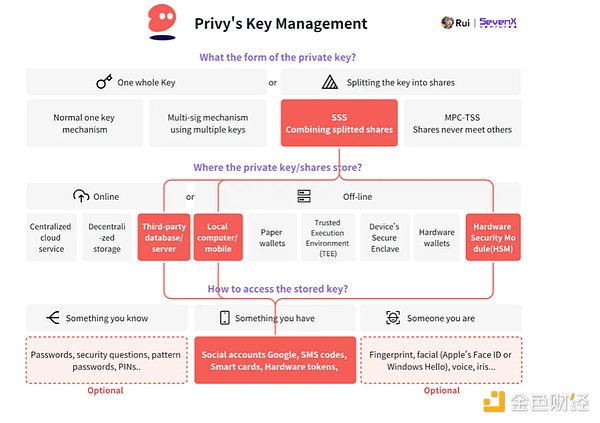

Privy允许用户使用电子邮件等多种社交登录方式,使用SSS方案将密钥分成三部分:

设备部分:浏览器——iFrame,移动端——Secure Enclave。

Auth认证部分:由privy存储,链接到privy ID。

Recovery恢复部分:用户密码或经Privy加密存储在HSM硬件安全模块中。

Particle允许用户使用社交登录,使用MPC-TSS方案,将密钥分为两部分:

设备部分:浏览器——iFrame。

服务器密钥部分:Particle的服务器。

4、新解决方案

(1)密钥层:WebAuthn、Secure Enclave和Passkey

上述现有的解决方案在吸引用户关注web3方面起到了关键作用。然而,它们通常会带来一系列问题:密码可能会被遗忘或成为网络钓鱼攻击的目标,甚至是2FA虽然更安全,但由于其步骤繁琐,可能会很麻烦。此外,并不是每个人都愿意委托第三方进行密钥管理的。

这就让我们思考是否有更有效的解决方案——提供最接近无需信任、高安全性和无缝用户体验的解决方案。这引导我们找到最优的web2方法。正如我在文章开头所描述的,有几个词语与该主题密切相关,WebAuthn是身份验证标准,而Secure Enclave和Passkey是与该标准相关的部署或组件。

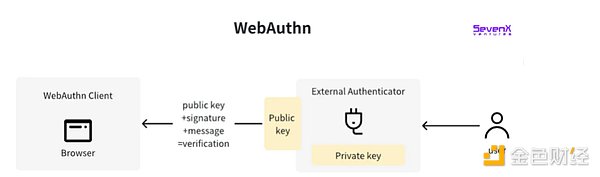

WebAuthn

WebAuthn规范了对基于web的应用程序进行用户身份验证的接口。它允许用户使用外部验证器而非密码登录互联网账户。验证器可以是漫游验证器(Yubikey、Titan key)或平台验证器(Apple设备上的内置keychain)等等。

FIDO (Fast IDentity Online)联盟是WebAuthn背后技术的最初开发者。它于2019年3月被W3C正式宣布为网络标准,随着其标准化发展,Google Chrome、Mozilla Firefox、Microsoft Edge和Apple Safari等主要浏览器都采用了WebAuthn,大大提高了其覆盖范围和可用性。现在许多先进的设备都支持WebAuthn。

WebAuthn的好处:

· 增强的安全性:消除对密码的依赖,减少网络钓鱼、暴力破解和重放攻击相关漏洞。

· 优化的用户体验:提供更简单、更快速的登录过程,通常只需要一次点击或生物识别验证就可登录。

· 隐私保护:在身份验证过程中不会传输共享秘密内容,个别网站也不会接收到任何个人身份信息。

· 可扩展性和标准化:作为一种web标准,WebAuthn确保了不同浏览器和平台之间的一致性和互操作性。

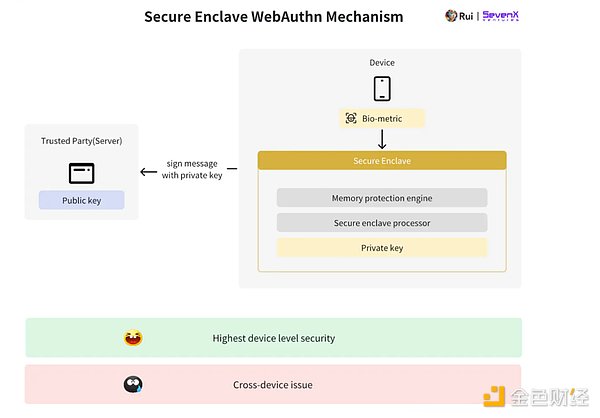

Secure Enclave,基于设备的WebAuthn

现如今,我们可以使用硬件处理器作为身份验证器,如Apple设备的Secure Enclave、Android的Trustzone和Google Pixel的Strongbox。

密钥生成:使用公钥加密,根据WebAuthn标准生成密钥对,通常使用P-256 r1曲线。公钥被发送给服务,而私钥永远不会离开Secure Enclave。用户永远不会处理纯文本密钥,这使得私钥很难被泄露。

密钥存储:私钥安全地存储在设备的Secure Enclave中,这是一个与主处理器隔离的强化子系统。它保护敏感数据安全,确保即使主系统遭到破坏,原始密钥材然无法访问。破解Secure Enclave的门槛非常高,因此即使是最敏感的数据类型,如Apple Pay和FaceID数据都存储在其中。下图是对Secure Enclave工作原理的深入解释。

身份验证:用户使用面部识别或指纹获得访问权限,Secure Enclave使用私钥对来自服务的挑战进行签名,服务使用公钥进行验证。

基于设备的WebAuthn的优点:

· 硬件级安全性:Secure Enclave(一个独立的基于硬件的密钥管理器)提供额外的安全性。

· 防网络钓鱼:不要在可能受到威胁的设备或网站上输入任何信息。

· 便捷的体验:更加人性化的体验,用户不再需要记住不同网站的复杂密码。

基于设备的WebAuthn的缺点:

· 设备限制:如果设备丢失或损坏,私钥无法导出或恢复,不能跨设备操作。

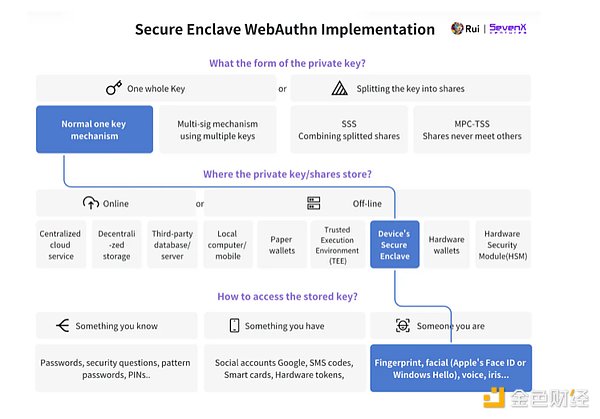

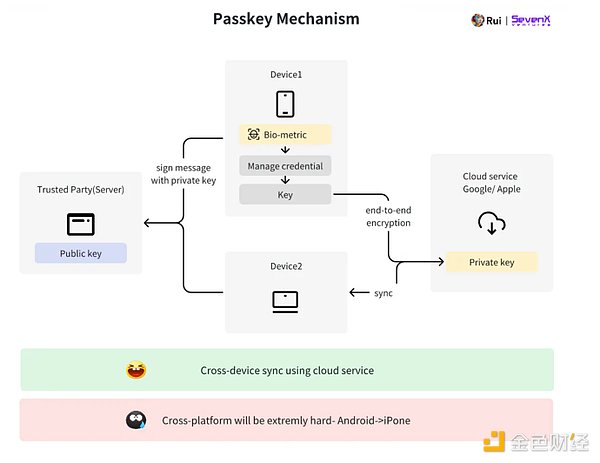

Passkey,基于云的WebAuthn

为了解决跨设备功能的挑战,科技巨头已经推出了基于云的WebAuthn部署,Passkey因为苹果而被广泛熟悉。

让我们以苹果的Passkey为例:

密钥生成:用户的macOS、iOS或iPadOS设备作为验证器,在用户创建帐户时生成公私钥对。然后将公钥发送到服务器,私钥存储在设备的iCloud keychain上。iCloud Keychain数据使用硬件绑定密钥对加密,并存储在硬件安全模块(HSM)中。苹果公司无法访问该密钥。

跨设备同步:此过程与访问iCloud相同。通过iCloud帐号认证,接收SMS短信码,然后将密码输入其中一台设备。

基于云的WebAuthn的优势:

跨设备:密码设计便捷,并且可以通过所有经常使用的设备访问。但目前仅限于苹果设备,对于Android来说更具挑战性,因为Android版本和硬件种类繁多。

防网络钓鱼:同上。

便捷体验:同上。

基于云的Passkey的缺点:

依赖云服务:与基于设备的WebAuthn相比,基于云的密钥将安全级别从Secure Enclave的硬件转移到了iCloud keychain,有些人可能会认为它托管在你的云服务上。需要考虑的一些关键方面包括:用户使用iCloud的AppleID账户是否被泄露;虽然iCloud Keychain采用端到端加密来保护数据安全,但操作错误或漏洞会招致风险。

平台限制:例如,在Android设备上使用基于iCloud的密码是极具挑战性的。此外,与传统方法不同,苹果和谷歌不发送特定于设备的断言(assertions)。这意味着目前无法验证生成密钥的设备类型,这引发了对密钥及其相关元数据的可靠性的质疑。

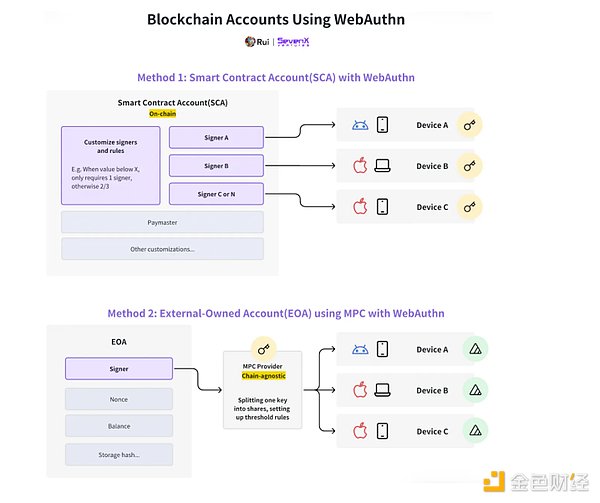

(2)账户层:智能合约账户(SCA)和外部账户(EOA)

到目前为止,我们可以看到在处理跨设备和跨平台兼容性的同时维护硬件级安全性是有很大难度的。同样重要的还有社交恢复选项,例如增加多个守护者(guardians)以增强安全性。在这种情况下,区块链可以向我们展示一条道路。

当我们尝试将web2 WebAuthn部署到web3时,一个显著的差距是:web2只需要证明所有权,而web3还需要同时授权交易。使用Passkey,开发人员无法控制签名信息,签名信息通常是通用的,比如“sign in”。这可能导致潜在的前端操作问题,即用户盲目地签署消息——这是一个看似微不足道但至关重要的问题。

智能合约账户(SCA)本身就是智能合约,作为链上实体,它能够分配任意签名者。这种灵活性允许对各种设备和平台的编程,例如将Android手机、Macbook和iPhone设置为签名者。此外,模块化智能合约账户还支持升级,交换新的签名者,将签名阈值从2/3更改为更复杂的配置。

设想一个基于背景情况调整其安全需求的钱包:当用户在熟悉的本地IP地址上时,它支持单签名者身份验证,但对于来自未知IP地址或高于一定值的交易,它就需要多个签名者了。有了模块化和可编程性,创新的唯一限制就是我们的想象力了。许多SCA服务提供商正在积极建设该领域,包括Safe、Zerodev、Bionomy、Etherspots、Rhinestone等。同时也要感谢Stackup、Plimico、Alchemy等基础设施让这一切成为可能。

EOA可以通过MPC服务实现社交恢复和跨设备/平台兼容性。尽管EOS有固定的签名者,但MPC提供商可以将密钥分为多个部分,以增强安全性和灵活性。这种方法不具备SCA的可编程性和可升级特性,例如时间锁恢复以及轻松停用实现密钥。然而,它仍然通过链无关特性提供优越的跨链功能,并且目前比SCA更具成本效益。著名的MPC提供商有Privy、Particle Network、web3Auth、OKX钱包、币安钱包等。

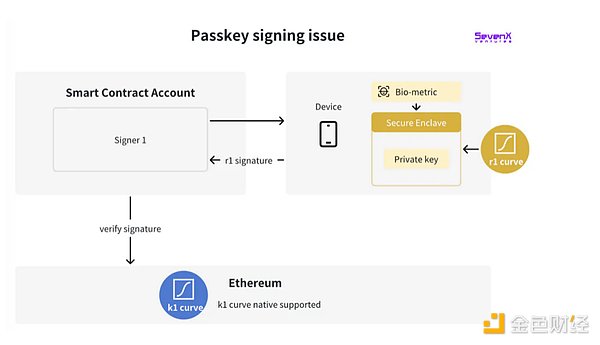

(3)签名层:R1支持

让我们退一步来理解:在以太坊上,私钥是从k1曲线中选择的随机数,签名过程也利用了这条曲线。

但是,根据WebAuthn标准生成的密钥对使用的是r1曲线。因此,在以太坊上验证r1签名的成本大约是k1签名的三倍。下面是解决这个问题的一些方法:

协议解决方案:

解决方案:EIP7212,预编译支持secp256r1曲线,由Clave团队提议。

评估:该提案创建了一个预编译的合约,该合约通过给定的消息哈希值参数、签名的r和s分量以及公钥的x、y坐标在“secp256r1”椭圆曲线中执行签名验证。因此,任何EVM链——主要是以太坊rollup——都能够轻松地集成这个预编译合约。到目前为止,协议预编译可能是最省gas费的解决方案。

实现:zkSync

第三方服务:

解决方案:Turnkey

评估:Turnkey TEE确保私钥只能由用户通过他们的PassKey访问,而不能由Turnkey访问,但是这仍然需要服务的活跃性。

实现:Goldfinch

Solidity Verifier解决方案:

解决方案:FCL的Solidity Verifier,FCL带预计算的Solidity Verifier,Daimo的P256Verifier。

实现:Clave、Obvious Wallet

零知识(ZK)Verifier:

解决方案:Risc0 Bonsai、Axiom的halo2-ecc

评估:这种方法使用零知识证明来验证以太坊虚拟机(EVM)之外的计算,从而降低链上计算成本。

实现:Bonfire钱包(Risc0)、Know Nothing Labs(Axiom)

这些解决方案每一个都提供了一种不同的方法,以在以太坊生态中实现更便宜可行的r1签名验证。

5、部署案例研究

The user experience of directory encryption of Bitcoin trading network is terrible, and the key management is terrible. The responsibility of key management is to store and access existing players' analysis and new solutions. The key layer and account layer are intelligent contract accounts. The external account signature layer protocol is precompiled. Third-party services and verifiers deploy case studies. The key account wallet wallet wallet protocol is decentralized. Conclusion Key points The private key is the core that allows us to sign transactions in the Ethereum, but private key management has always been a nightmare, even if It is managed in the readable form of mnemonics. However, our goal has never been to turn blockchain into a complex game, which is very important for authorized users to authenticate themselves and secure transactions. With the development of Internet security and user experience, we have shifted from password authentication to biometric technologies such as facial recognition and fingerprints, which is a key development in this process. This paper will discuss the following three words in detail. This is a use based on the fact that it is usually created by external verifiers. Authentication standard of public key certificate, which eliminates the password requirement and supports secure user authentication, is a hardware-based security area within computing devices, which aims to protect sensitive data. Each version is suitable for devices. It can be implemented as a secure verifier, but the private key bound to it usually brings the challenge of cross-device operation. The deployment of operating system level is customized by various devices and system providers, such as Apple's use of keys stored in, for cross-device synchronization. However, this method is usually only applied. Deploying on a specific platform or system as mentioned above is consistent with the goal of our daily blockchain users to achieve a high level of anti-phishing security and friendly experience. Here are some ideas for integrating them into the blockchain. Key layer user authentication uses seamless biometric methods such as facial recognition or fingerprints. From the bottom, it is a hardware-based security processor such as cloud services such as and to deal with key management. Later, I will discuss cross-device and cross-platform issues in depth. The intelligent contract account at the account level has the ability to assign any signer, such as sum threshold mechanism. In addition, its modular design enhances flexibility and scalability. For example, it can dynamically adjust its signature requirements according to factors such as transaction quantity, time or address. On the other hand, traditional external accounts can be expanded by using services. Compared with this combination, it provides better interoperability and cost-effectiveness, but it does not have the advanced functions provided, especially the key rotation signature layer, which supports the curve but the signature. Name verification will generate higher cost because it uses curves to generate keys, so some solutions are pre-compiled with native curves as planned. In addition, there are third-party service verifiers, zero-knowledge verifiers and distributed key management systems to promote curve signature encryption in a more economical and efficient way. The user experience is terrible, and the key management is terrible. In the blockchain field, the real control of blockchain assets is not in the hands of users or wallet providers, but in the hands of private keys. The keys are executed in the Ethereum. The most indispensable thing in the whole transaction process is to better understand this point. Let's take the example of key generation. Select a random number from the elliptic curve as the private key, and then multiply the key by a predefined point on the curve to generate the public key Ethereum address. The mnemonic from the last byte of the public key hash value is usually used as a human-readable backup, so as to realize the deterministic derivation of the private key and the public key. Sign the transaction by using the private key to exchange detailed information including serial number, amount, price and recipient address. Easy signature This process involves a digital signature algorithm using elliptic curve encryption, which generates a signature composed of values by using curves, and then broadcasts the signature and the original transaction to the network to verify the transaction. Once the transaction reaches the Ethereum node, it will go through the verification process in the node's memory pool. In order to verify the signer, the node uses signature and hash transaction to extract the sender's public key and confirm the authenticity of the transaction by matching the extracted address with the sender's address, as mentioned above. The private key is the basic entity in the chain. The Ethereum account, which was originally called the external account, only relies on a single private key. This has great risks, because losing the key means losing access to the account. Many people may think that account abstraction is the solution to all the problems related to poor user experience, but I don't think it is completely the case. The programmability of the smart contract account makes it possible to send multiple transactions in parallel and use it abstractly. The abstraction of sponsorship and payment is more closely related to the theme of this paper. It is possible to break the fixed signature, verify the abstract signature, and assign any signer and signature mechanism, such as multiple signatures or a limited range of key session keys. However, despite the improvement of flexibility and scalability, the basic dependence of transaction signatures on keys has not changed. Even if the private key is converted into a word mnemonic, managing the private key is still challenging, and there is a risk of loss or phishing attacks. Choose between the complexity of decentralized solution and the warm embrace of centralized service, but neither is ideal. Why is the encryption experience so bad? This is largely because the key management is so bad that there is always a trade-off between experience security and decentralization. This paper will discuss the potential best solution for key management. There will never be a one-size-fits-all solution for key management. The best way to keep keys is to customize them for specific user scenarios and be influenced by user types. Or the influence of personal funds, transaction frequency and interaction type, etc., clarify in advance that I will not use the popular words of self-hosting, semi-hosting and full hosting. In my opinion, real self-hosting means signing transactions independently without relying on the other party, even if the solution is not hosted in the traditional sense, such as stored in decentralized nodes, this is also applicable. It is too simple to classify solutions as good or bad only according to the hosting type and does not take into account their applicability. Different methods of key management should be evaluated in detail. I suggest to analyze whether the responsibility of managing keys should be divided into different parties through three different levels. In view of the challenges that individuals often face in managing keys, it is a natural risk mitigation strategy to assign the responsibility of keeping keys. Such methods include using multiple keys for collaborative signature, as shown in multi-signature system, and dividing private keys into multiple parts through secret sharing scheme or multi-party calculation. Multi-signature requires multiple complete private keys to generate transaction signatures. This method requires chain communication between different signers. 比特币今日价格行情网_okx交易所app_永续合约_比特币怎么买卖交易_虚拟币交易所平台

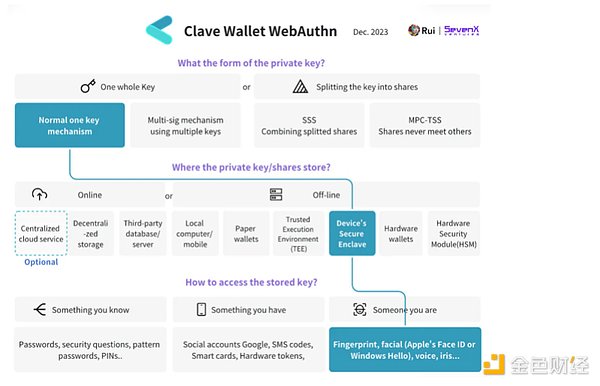

(1)Clave钱包:(Secure Enclave webAuthn)+(SCA)

基本信息:

Demo: https://getclave.io/

账户:SCA

链:ZkSync

交易流程:

密钥创建:用户提供生物识别认证,如指纹或面部识别,密钥对在Secure Enclave内生成,永远不会泄露或离开外面。

密钥签名:该应用程序接收所需的交易消息并将签名请求转发给Secure Enclave,用户提供生物认证来批准签名,Secure Enclave使用该密钥签名消息,并广播到区块链节点。

额外功能:智能合约账户支持许多强大功能。首先是gas赞助。使用paymaster,dApp或广告商等其他方可以为用户支付gas费,使交易过程更加顺畅,并且他们还可以允许用户使用ERC20而不是Ether或本地代币支付gas费。使用会话密钥,用户可以在一段时间内进行无签名交易。

恢复机制:

恢复过程是由Clave在zkSync上的智能合约进行的,用户可以在48小时的时间锁定内取消恢复,以防止未经授权的恶意活动。

云备份:当用户选择云备份时将创建一个EOA账户,EOA的私钥存储在iCloud或Google Drive中,用户可以使用该云存储的私钥从不同的设备访问他们的帐户,并且用户可以随时删除或覆盖此备份。

社交恢复:用户可以指定自己的家人或朋友的clave地址作为备份,如果M或N名守护者进行恢复确认,如果恢复请求未取消,将在锁定48小时后执行恢复。

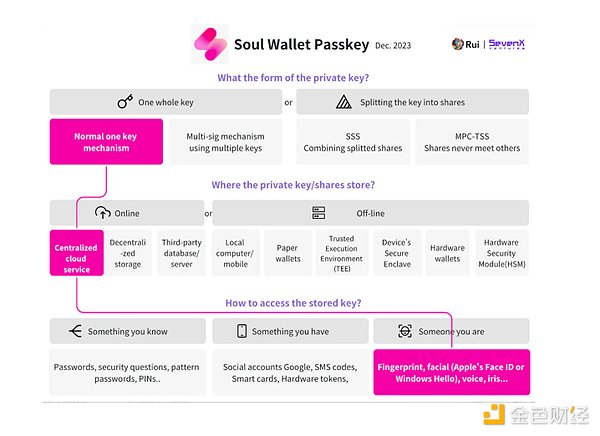

(2)Soul钱包:(Passkey)+(4337 SCA)

基本信息:

Demo:https://alpha.soulwallet.io/wallet

账户:ERC4337 SCA

链:Ethereum、Optimism、Arbitrum,即将全面支持EVM L2。

交易流程:

密钥创建:用户提供指纹或面部识别等生物识别认证,操作系统生成Passkey并使用云服务进行备份。可以跨设备、跨平台添加多个密钥。

添加守护者(可选):用户可以为不同的EVM EOA地址指定守护者,并设置账户恢复阈值。

帐户生成:用户在首次交易之前不需要支付任何费用。

恢复机制:

Passkey:使用定义的Passkey从任一设备上登录钱包。

守护者恢复:指定的守护者可以根据阈值轮换钱包,并且可以稍后解决时间锁定问题,以防止恶意行为。

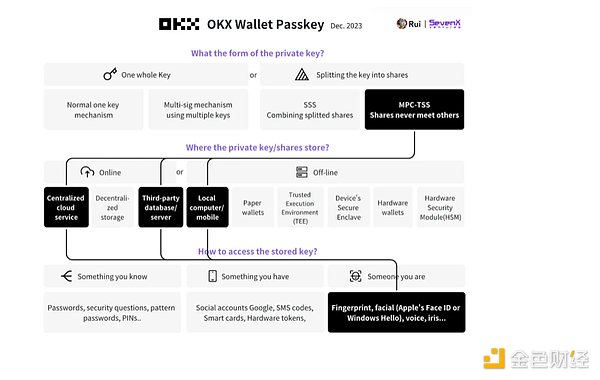

(3)OKX钱包:(MPC-TSS + Passkey)+(4337 SCA)

基本信息:

Demo:https://www.okx.com/help/what-is-an-aa-smart-contract-wallet

链:30+链

密钥:MPC-TSS,2/3

账户:4337 SCA

交易流程:

密钥创建:通过创建钱包,OKX将单个私钥分为三个单独的部分。一部分存储在OKX服务器上,一部分保存在用户设备的本地存储上,还有一部分由设备生成,经过加密,可以备份到设备首选的云服务,如Google Could、iCloud和Huawei Cloud。

密钥签名:OKX使用MPC-TSS技术,用户在签署交易时使用三部分私钥中的两部分就可以获得完整的签名。

恢复机制:

2/3机制:当用户登出、设备不可用或设备上的某个密钥被泄露时,可以使用新的设备登录OKX钱包(获得服务器存储的密钥)并获得云服务存储的密钥,使用这2部分密钥恢复钱包,OKX钱包将生成新的各部分秘密。

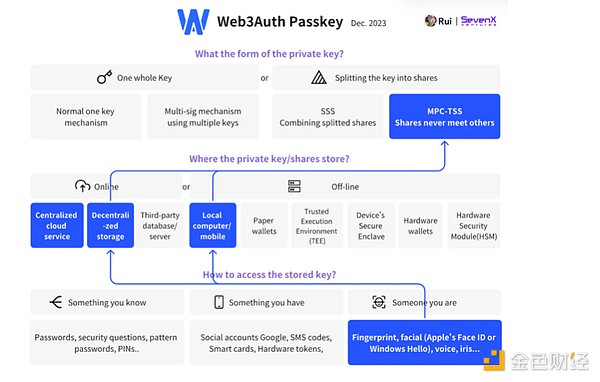

(4)Web3Auth:(MPC-TSS + Passkey)+(EOA/SCA)

基本信息:

链:全部EVM和Solana链

密钥:MPC-TSS,通常为2/3

账户:任何EOA、4337 SCA账户或常规SCA账户

交易流程:

密钥创建:通过创建钱包,生成了三部分密钥。一部分是社交登录密钥,用户可以输入他们的电子邮件,并且有一个去中心化节点网络为每个用户存储密钥;一部分是保存在用户设备本地存储上的设备密钥;一部分是由本地计算机生成,并通过用户首选的云服务进行备份的密钥。

密钥签名:Web3Auth MPC-TSS架构确保用户的密钥始终可用,即使使用阈值签名,密钥也不会重构或存储在单个位置。

恢复机制:

阈值恢复:当用户登出、设备不可用或设备上的某个密钥被泄露时,你可以使用社交登录方式登录webAuthn帐户并获取云存储部分密码,使用这两不分密码恢复钱包。

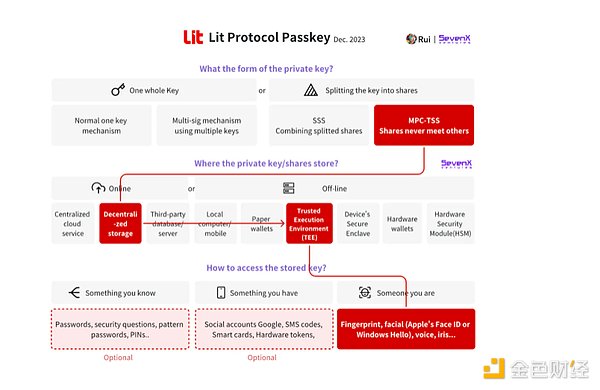

(5)Lit协议:(MPC-TSS +去中心化节点+ Passkey)+(EOA/SCA)

基本信息:

链:大部分EVM、Cosmos、Solana链。

账户:MPC-TSS、可被SCA和EOA采用。

交易流程:

密钥创建:当用户想要创建钱包时,首先选择验证方法(支持passkey、oAuth社交登录),然后发送请求给relayer中继器创建密钥对并将验证逻辑存储到智能合约中。每个密钥对由Lit节点通过分布式密钥生成(DKG)的过程共同生成。作为一个去中心化的网络,TEE内部运行30个Lit节点,每个节点都持有一部分密钥,但私钥永远不会全部存于TEE中。

密钥签名:接收请求后,Lit节点根据指定的身份验证方法独立验证或拒绝请求,并使用MPC-TSS技术。密钥收集超过阈值(30个中的20个)时生成签名,并由客户端结合使用密钥以满足请求。

恢复机制:

2/3机制:使用智能合约中存储的认证方法访问账户,Lit节点对请求进行验证,如果超过2/3的节点确认,则继续处理请求。

6、结论

在L2、L3和数据可用性解决方案的热情推动下,我们热衷于提高区块链的性能。我们同时也追求真正的安全,将零知识证明隐私与透明性相结合。所有的努力都朝着一个目标:为那些经常与区块链互动的真实用户做好准备,并将加密技术应用到他们的日常生活中。

我们很容易困在一个理想的技术梦里,但我们必须问这样一个问题:我们的目标是达成什么样的体验?我们设想一个世界,在这个世界里,加密很容易被理解,而非一堆堆令人生畏的技术术语,在这个世界里,用户可以毫不迟疑毫不费力地跳进兔子洞。

想象一个用户Rui:她发现了一个很棒的dApp,使用面部识别或指纹轻松完成注册,并可以选择设置备份或守护者。她使用该dApp顺利地执行交易,可能只收取少量的ERC20费用,甚至根本不收取任何费用。之后,她自定义钱包设置——可能是为自动交易激活时间锁,添加另一个设备作为备份签名者,或者是修改她的守护者名单。

我们的建设者让这一切成为可能。将WebAuthn和Passkey结合,我们增强了私钥管理,使其既安全又方便。在此基础上,SCA作为一个实体开启了个性化安全和功能的领域。至于gas费?借助Paymaster,提供商可以为swap交易创建一个“金库”,甚至允许广告商为用户支付费用,这些交易变得不那么麻烦了。这一演变的核心,特别是对于以太坊主网及其等效L2来说,就是ERC4337。它引入了另一种内存池,可以将SCA交易与EOA分离,而无需对协议进行重大修改。另一方面,一些L2网络甚至原生采用SCA,将它们无缝集成到系统中。

要使一切变得简单,需要付出巨大的努力。存在方方面面的挑战,比如降低SCA的部署、验证和执行费用;标准化接口,增加账户互操作性;跨链同步账户状态,等等。感谢所有的建设者们,让我们一天比一天更接近成功。

注册有任何问题请添加 微信:MVIP619 拉你进入群

打开微信扫一扫

添加客服

进入交流群

1.本站遵循行业规范,任何转载的稿件都会明确标注作者和来源;2.本站的原创文章,请转载时务必注明文章作者和来源,不尊重原创的行为我们将追究责任;3.作者投稿可能会经我们编辑修改或补充。