EigenLayer与Celestia 以太坊 Layer2 的共享安全之争

作者:Ac-Core,YBB Capital 翻译:善欧巴,比特币买卖交易网

前言

根据以太坊基金会的定义,以太坊的 Layer2 等于 Rollup。Vitalik 最近的新观点则认为,如果其他 EVM 链使用非以太坊作为数据可用性 (DA) 层,那就属于以太 Validium (将区块链的数据可用性层移到链下)。尽管由于 DA 问题,Layer2 的确切定义仍存在一定争议,但以太坊的升级路线仍然以 Rollup 为中心,数据可用性在以太坊升级中扮演着节省或上传 Rollup 交易数据的关键角色。ZK Rollup 通过数据可用性层访问相关数据,即使依赖程度不同,也将在一定程度上影响它们自身的安全性。面对 Cosmos 共享安全创新、Celestia 的数据可用性渗透以及由做市商驱动的市场,EigenLayer 能否通过将中间件提升到以太坊级别的安全叙事,凭借其原生以太坊借贷功能重新夺回市场主导权?

EigenLayer

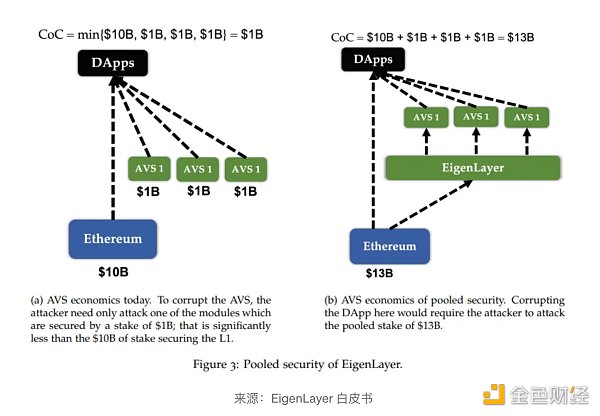

简单理解,EigenLayer是一个基于以太坊的Re-stake协议,为整个未来基于以太坊的加密经济提供以太坊级别的安全性。它允许用户通过EigenLayer智能合约重新质押原生ETH、LSDETH和LP Token并获得验证奖励,让第三方项目在享受ETH主网安全的同时获得更多奖励,从而实现双赢。

以太币之所以能够吸引大量的交易量和流动性,是因为它目前被大多数人公认为是除比特币之外最安全的第一层区块链,而 EigenLayer 通过 Actively Validated Services 直接连接了以太币的安全性和流动性( AVS),本质上是将其代币模型的安全验证直接委托给以太坊。其本质是将其代币的安全验证直接委托给以太坊节点(可以简单理解为节点运营商),这个过程被称为“Re-stake”。在本文中,我们仅引用EigenLayer团队开发的第一个AVS项目:EigenDA。

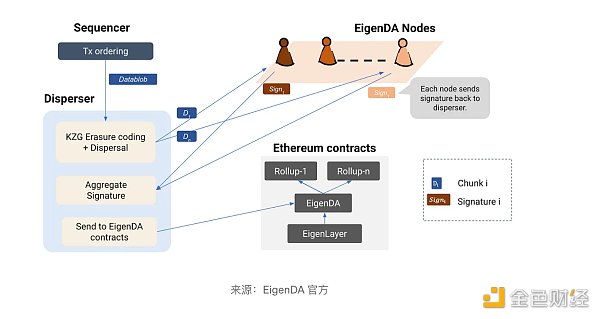

EigenDA:汇总数据可用性

根据官方的解释和介绍(暂时没有实际相关数据支持),EigenDA 是使用 EigenLayer Restake 在 Ether 上构建的去中心化数据可用性(DA)服务,并且将是第一个主动验证服务(AVS)本征层。Restakers可以将质押委托给执行EigenDA的节点运营商,执行验证任务,并作为回报收取服务费用,而Rollups可以将数据发布到EigenDA,以降低交易费用成本,实现更高的交易吞吐量,并提高整个EigenLayer生态系统的安全性。这一开发过程的安全性和交易吞吐量将随着质押量、相关生态协议以及运营商的整体增长而扩展。

EigenDA旨在为Rollups提供创新的DA解决方案,允许以太网质押者和验证者相互连接,在提高吞吐量的同时提高安全性并降低成本,EigenLayer共享安全系统采用多节点方式确保去中心化。据EigenDA介绍,其集成的Layer2解决方案包括Celo,从L1过渡到以太网L2;Mantle 及其 BitDAO 生态系统之外的配套产品;Fluent,提供zkWASM执行层;Offshore,提供Move执行层;以及乐观的 OP 堆栈。目前在 EigenDA 测试网络上使用)。

EigenDA 是一种安全、高吞吐量、去中心化的数据可用性 (DA) 服务,基于 EigenLayer Restake,基于 Ether 构建。以下是 EigenDA 旨在实现的一些主要功能和优势:

特征:

共享安全: EigenDA利用EigenLayer的共享安全模型,使Retakers能够通过贡献ETH参与验证过程,提高网络的整体安全性;

数据可用性: EigenDA 的主要目标是确保第 2 层网络上的数据可用性。它使用验证器来验证和保证Rollup网络上数据的有效性,防止不良行为并确保网络正常运行;

去中心化排序: EigenDA 利用 EigenLayer 的去中心化排序机制,确保 Rollup 网络中的交易按照正确的顺序执行,从而保持整个系统的正确性和一致性;

灵活性: EigenDA 的设计允许 L2 开发者根据需要调整各种参数,包括安全性和活跃性之间的权衡、质押代币的模式、纠正编码比例等,以适应不同的场景和需求。

优势:

经济效益: EigenDA 通过 EigenLayer 实现 ETH 的共享安全,从而降低了潜在的质押成本。通过分散数据验证工作并降低每个运营商的运营成本,提供更具成本效益的验证服务;

高吞吐量: EigenDA 设计为可水平扩展,随着更多运营商加入网络而增加其吞吐量。在私人测试中,EigenDA 展示了高达 10 MBps 的吞吐量,并制定了扩展到 1 GBps 的路线图,为支持多人游戏和视频流等高带宽应用程序提供了可能性;

安全机制: EigenDA采用多层安全机制,包括EigenLayer的共享安全、托管证明机制和双重仲裁,以确保网络安全、去中心化和抗审查;

可定制性: EigenDA 提供了灵活的设计,允许 L2 开发人员通过根据其特定需求和用例调整各种参数来找到安全性和性能之间的平衡。

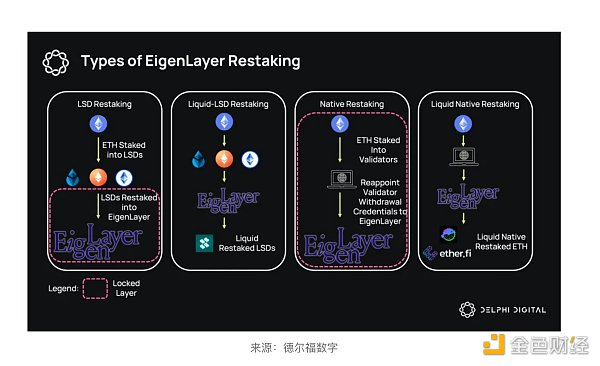

再质押模式

原生 ETH 重质押:

适用于独立的 ETH 质押者,他们可以通过提现凭证将质押的 ETH 指向 EigenLayer 智能合约,以重新质押并获得额外收入。如果独立质押人有不当行为,EigenLayer可以直接丧失其提现凭证;

LST 补充:

LST(Liquid Stake Token)代表流动性质押代币。普通投资者即使没有 32 个 ETH,也可以通过 Lido、Rocket Pool 等流动性质押协议“拼车”,将自己的 ETH 存入质押池,并获得代表其 ETH 和收益索取权的 LST的承诺。已经在Lido和Rocket Pool质押ETH的用户,可以将持有的LST转移到EigenLayer智能合约中,从而实现再质押以获得额外收益;

LP代币再质押:

LP代币充质分为ETH LP充质和LST LP充质。

ETH LP 重新质押:用户可以向 EigenLayer 重新质押一对包含 ETH 的 DeFi 协议 LP 代币。

LST LP 重新质押:用户可以将一对包含 lsdETH 的 DeFi 协议 LP Token 重新质押给 EigenLayer。例如,Curve协议的stETH-ETH LP Token可以重新质押给EigenLayer。

Celestia in Cosmos

目前还没有一个区块链能够真正解决去中心化、安全和可扩展的区块链不可能的三角测量问题,Cosmos 认为只有多链设计架构才能在一定程度上克服它们之间的权衡。在讨论 Celestia 之前,我们先简单回顾一下 Cosmos,其中区块链通过 IBC(区块链间通信)协议实现互操作性。下面详细讨论 Cosmos 链之间的安全性:

IBC 协议安全: IBC 是确保 Cosmos 网络中链之间通信的协议。它通过加密、签名等机制保证消息的机密性和完整性。IBC协议包括一系列认证步骤,以保证链间通信的可信性。通过 IBC,Cosmos 链可以安全地传输消息和资产,防止欺诈和篡改;

共识机制安全: Cosmos生态中的各个区块链可能使用不同的共识机制,其中最常见的是Tendermint。Tendermint共识算法通过拜占庭容错(BFT)来确保节点之间的一致性。这意味着系统在一定数量的恶意节点存在的情况下仍然可以正常运行。共识机制的安全对于整个网络的稳定和安全至关重要;

Hub安全性: Cosmos网络中有一个中心化的区块链Hub,它充当不同链之间的桥梁。Hub的安全性对于整个生态系统的稳定起着关键作用。如果Hub不安全,可能会导致整个网络出现问题。因此,保证Hub的安全是Cosmos生态中的一项重要任务,涉及到对其共识机制和节点管理的严格控制;

资产安全:由于资产可以在 Cosmos 链之间转移,因此确保其安全性至关重要。通过使用密码学,Cosmos 链能够防范双花攻击等恶意活动。同时,IBC协议旨在使资产跨链转移安全可靠;

智能合约和应用程序层安全: Cosmos 网络允许开发智能合约和分布式应用程序。确保这一级别的安全性是通过确保区块链上运行的智能合约和应用程序的代码质量、审计和漏洞修复来实现的。

Celestia 通过将共识和执行分开的模块化设计实现了可扩展性和灵活性,为各种区块链解决方案提供了可定制的生态系统。相比之下,Cosmos 以生态系统中立的方式促进区块链协作,强调独立区块链之间的互连性,并使用 Tendermint 整合共识和执行以提供有凝聚力的环境,这在直观上带来了失去自身灵活性的负面影响。Celestia的模块化方式提供了增强的可扩展性、开发灵活性和定制化解决方案,以满足不同应用的需求,有人呼吁Celestia+Cosmos成为未来应用链的最终形式。

Celestia 的 ICS 与 EigenLayer 的 EigenDA

然而,值得关注的是最近在 Celestia 的提案中提到了 ICS(链间安全),而不是 EigenLayer,EigenLayer 是建立在以太坊之上的数据可用性层,以及 ICS 与 EigenLayer 的一些对比方面,以及它们之间的关系可以通过以下方式理解:

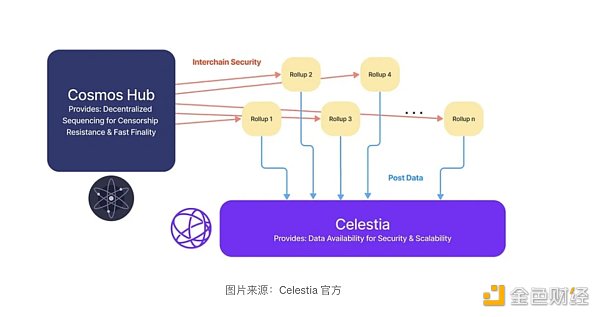

共享安全:Celestia 的提案讨论了使用 ICS 来使用 Cosmos 生态系统中的验证器(例如 Cosmos Hub 中的验证器)作为 Celestia 的 Rollup 排序器的可能性。这种方法将允许多个 Rollup 网络共享同一组验证器,从而实现共享安全性。这个想法有点类似于 EigenLayer 中的共享安全性的想法,因为两者都通过利用底层区块链网络的验证器来提供安全性。不同的是,ICS使用Cosmos Hub的验证器为连接的区块链提供验证服务,通过共享的安全模型提高整个生态系统的安全性,而EigenDA通过以太坊上的EigenLayer提供验证服务,它使用ETH的验证器验证 Rollup 网络的数据可用性;

去中心化定序器: Celestia 提到的去中心化定序器概念利用了 ICS 方法。这有点类似于在EigenLayer中使用EigenLayer的Restake Primitive(repledge机制)来构建去中心化的排序器。两者都试图通过底层协议的属性来实现更加去中心化的排序机制;

Rollups 可组合性: Celestia 提到,跨 Rollup 可组合性可以通过在多个 Rollup 网络中使用相同的定序器(可能通过 ICS)来实现。这有点类似于EigenLayer中提到的目标,希望EigenLayer生态系统中有多个AVS(主动验证服务)相互协作,以实现更高水平的可组合性和互操作性;

经济性:抛开Celestia和EigenLayer的技术层面,从市场的角度来看,用户更关心的是自己的收益,而EigenLayer在LST的分层收益栈等收益以及其他方面略强于Celestia。未来整个EigenLayer生态系统空投的预期价值。

DA层之间的比较

数据可用性(DA)简称DA。目前,在EtherChannel的升级路线中,整个流程主要是基于Rollup,而DA在这个过程中的作用就是保存或者上传整个Rollup的所有交易数据。Rollup的出现就是为了解决可扩展性Layer1的问题,但实际通过DA访问Layer2数据会影响整体的安全性和TPS水平。Layer2数据会影响整体的安全性和TPS水平,为了让Layer2继承以太网的安全性,以太网需要通过优化整个协议安全机制来实现大量Layer2数据的上传。

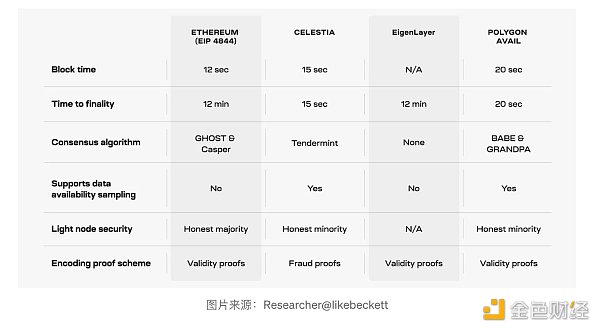

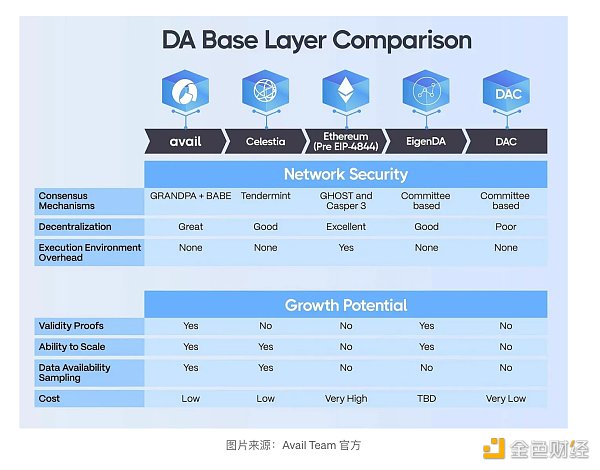

在共识机制中,存在一个根本性的困境,即有效性和安全性,前者保证交易的快速处理,后者保证交易的准确性和安全性,对此不同的区块链系统会做出不同的选择来实现满足他们实际需求的平衡。Ethereum、Celestia、EigenLayer 和 Avail 解决方案都旨在为 Rollup 提供可扩展的数据可用性,根据 Researcher@likebeckett 和 Avail 提供的数据,我总结如下。

Celestia:

去中心化排序器提案: Celestia 讨论了首席运营官 Nick White 提出的一项提案,即使用 Cosmos 生态系统的链间安全性 (ICS) 来实现 Celestia 的去中心化排序器,作为利用 Cosmos Hub 验证器通过 ICS 为 DA 层提供共享安全性的一种方式。使用 Cosmos Hub 验证器通过 ICS 实现 DA 层的共享安全性;

跨 Rollup 的原子可组合性: Celestia 通过使用 ICS 实现跨多个 Rollup 网络的原子事务来提高可组合性。相同的定序器使多个 Rollup 网络能够协同工作,解决分散的移动性和降低的可组合性;

多 Rollup 互操作性:使用相同的定序器,Celestia 促进多个 Rollup 网络之间的互操作性,以实现更好的移动性和数据可用性。

EigenLayer 和 EigenDA:

具有共享安全性的数据可用性服务: EigenLayer 通过 EigenDA 提供数据可用性服务,与传统区块链不同,EigenDA 是一组基于以太坊构建的智能合约,利用共享安全性的概念。EigenDA可以作为Celestia生态系统的一部分,提供高效、安全、可扩展的数据可用性;

去中心化排序: EigenLayer强调其去中心化排序机制,本质上是在Rollup排序器的PoS过程中添加ETH代币和罚金,为Layer 2网络提供更高的安全性。通过这种机制,EigenLayer实现了高效的排序过程;

数据可用性服务: EigenDA专注于为二层网络提供数据可用性服务,通过EigenLayer的共享安全和去中心化排序为链上应用提供高性能的数据传输。

有用。

数据可用性设计: Avail 专注于数据可用性设计,并引入了数据可用性采样技术。该技术允许轻节点通过仅下载区块的一小部分来验证数据可用性,而不是依赖整个节点来获取数据,从而提高了网络的可扩展性;

区块链之间的交互: Avail 旨在改善区块链之间的交互。支持数据可用性采样的轻节点,可以更灵活地增加区块大小,提高整体吞吐量;

EIP 4844 适应: Avail 积极参与以太坊 EIP 4844 的实施,EIP 4844 是 Polygon 模块化区块链愿景的关键组成部分,该提案旨在增加区块大小并为 Danksharding 的实施奠定基础,从而使 Avail 能够适应升级在以太坊生态系统中。

结论

对于Rollup来说,24年来,除了坎昆升级带来的叙事的确定性之外,DA问题争论还带来了对Layer2精准定位的质疑。暂且抛开以太数据可用性实际面临的正统、安全、成本问题,这场 Celestia vs EigenDA 之争不难引出一个思考,在 Ether Killer 和 Ether Protector 的对抗下Ether Protector,未来是否会导致更多的市场竞争朝着可组合模块的方向发展,从而让以太坊扩容的方式出现新一轮的万花齐放。

虽然区块链本身有很多局限性,但从金融市场的角度来看,所有市场的上升动力很大一部分来自于“假设空间”,这个空间总是需要新鲜的故事来喂养。就创新本身而言,“支路”除了保持自身的正确性外,也是一种在原有框架之外的叙事方向。

According to the definition of Ethereum Foundation, Ethereum is equal to the recent new view, it is considered that if other chains use non-Ethereum as the data availability layer, it belongs to Ethereum, and the data availability layer of blockchain is moved to the next chain. Although the exact definition of the problem is still controversial, the upgrade route of Ethereum still thinks that the central data availability plays a key role in saving or uploading transaction data in the upgrade of Ethereum. Access to related data by the sex layer will affect their own security to a certain extent even if they depend on different degrees. Facing the penetration of data availability of sharing security innovation and whether the market driven by market makers can regain market dominance through the security narrative of upgrading middleware to Ethereum level with its native Ethereum lending function, it is simply understood that an Ethereum-based protocol provides Ethereum-level security for the whole future encrypted economy based on Ethereum, which allows users to pass through. Smart contracts re-pledge native products and get verification rewards, so that third-party projects can get more rewards while enjoying the security of the main network, so as to achieve a win-win situation. The reason why Ethereum can attract a large amount of transaction volume and liquidity is that it is recognized by most people as the safest first-tier blockchain except Bitcoin. By directly connecting the security and liquidity of Ethereum, the essence is to directly entrust the security verification of its token model to Taifang. The process of entrusting the certificate directly to Taifang node can be simply understood as the node operator. In this paper, we only refer to the first project developed by the team to summarize the data availability. According to the official explanation and introduction, there is no actual data support for the time being. It is the decentralized data availability service built on the Internet and will be the first active verification service. The intrinsic layer can entrust the pledge to the executing node operator to perform the verification task and collect the service fee in return. It is reported that the security and transaction throughput of this development process will expand with the overall growth of the pledge-related ecological agreements and operators, aiming at providing innovative solutions, allowing Ethernet pledgers and verifiers to connect with each other, improving the throughput, improving the security and reducing the cost, and sharing the security system in a multi-node way to ensure decentralization. The solution includes the transition to supporting products outside Ethernet and its ecosystem, providing executive layer, providing executive layer and optimistic stack. Currently, it is a safe and high-throughput decentralized data availability service used on the test network. Based on the construction of a shared security model based on the following main functions and advantages, it can improve the overall security of the network by contributing to the verification process. The main goal of data availability is to ensure the layer network. Availability of data on the Internet. It uses verifiers to verify and ensure the validity of data on the network, prevent bad behaviors and ensure the normal operation of the network. Decentralized sorting mechanism ensures that transactions in the network are executed in the correct order, thus maintaining the correctness and consistency of the whole system. The flexible design allows developers to adjust various parameters including the balance between security and activity, the mode correction coding ratio of pledge tokens, etc. as needed to adapt to different scenarios and situations. Demand advantage economic benefit reduces the potential pledge cost by realizing shared security, and provides more cost-effective verification services by decentralizing data verification work and reducing the operating cost of each operator. The high throughput is designed to be horizontally scalable, and its throughput is increased as more operators join the network. In private tests, the high throughput is demonstrated and the road map for expansion is formulated, which provides the possibility for supporting high-bandwidth applications such as multiplayer games and video streaming. Multi-layer security mechanism including shared security escrow proof mechanism and double arbitration provides a flexible design to ensure network security decentralization and anti-censorship customization, allowing developers to find a balance between security and performance by adjusting various parameters according to their specific needs and use cases. The original re-pledge mode is suitable for independent pledgers, who can point the pledge to smart contracts by withdrawing vouchers to re-pledge and obtain additional income. If the independent pledger is improper, Behavior can directly lose its cash withdrawal voucher to supplement the token representing liquidity pledge. Even if there are no ordinary investors, they can deposit their own shares in the pledge pool through the equal liquidity pledge agreement carpooling and obtain the commitment to represent them and the right to claim income. Users who are already pledged can transfer their holdings to smart contracts to achieve re-pledge to obtain additional income. Tokens can be pledged again, which can be divided into pledge and pledge. Users can re-pledge a pair of included agreement tokens. Pledged users can re-pledge a pair of included protocols to, for example, the protocols. At present, there is no blockchain that can really solve the triangulation problem of decentralized security and extensible blockchain. It is believed that only multi-chain design architecture can overcome the trade-off between them to some extent. Before discussing, let's briefly review the blockchain's interoperability through inter-blockchain communication protocols. The following is a detailed discussion of the security protocols between chains. A protocol to ensure the communication between chains in the network, which guarantees the confidentiality and integrity of messages through encryption and signature mechanisms. The protocol includes a series of authentication steps to ensure the credibility of communication between chains. Messages and assets can be safely transmitted through chains to prevent fraud and tampering. Consensus mechanisms may be used by various blockchains in the security ecosystem, the most common of which is the consensus algorithm to ensure the consistency between nodes through Byzantine fault tolerance, which means that the system exists in a certain number of malicious nodes. The security of consensus mechanism is very important for the stability and security of the whole network. There is a centralized blockchain in the security network, which acts as a bridge between different chains. The security plays a key role in the stability of the whole ecosystem. If it is unsafe, it may lead to problems in the whole network, so ensuring security is an important task in ecology, which involves strict control of its consensus mechanism and node management. Asset security is very important to ensure its security because assets can be transferred between chains. By using cryptographic chains, malicious activities such as double flower attacks can be prevented. 比特币今日价格行情网_okx交易所app_永续合约_比特币怎么买卖交易_虚拟币交易所平台

注册有任何问题请添加 微信:MVIP619 拉你进入群

打开微信扫一扫

添加客服

进入交流群

1.本站遵循行业规范,任何转载的稿件都会明确标注作者和来源;2.本站的原创文章,请转载时务必注明文章作者和来源,不尊重原创的行为我们将追究责任;3.作者投稿可能会经我们编辑修改或补充。