OpenAI内幕文件惊人曝出 Q-Star疑能破解加密、AI背着人类在编程

Q*项目,又传出了炸裂消息——在人类看不见的角落里,AI竟然自己在偷偷编程?

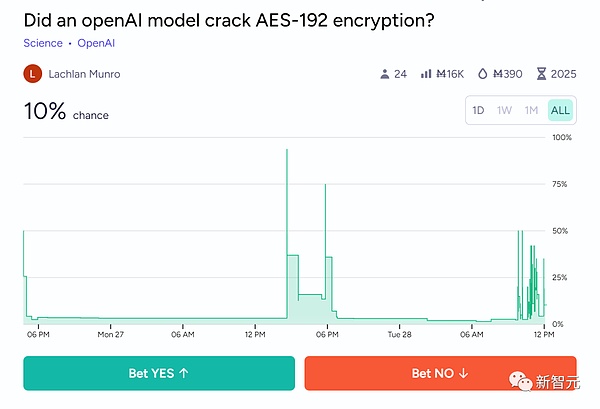

传言称,Q-Star想出了一种破解加密的方法,OpenAI试图就此向NSA提出预警。

今天凌晨开始,一个谷歌文档链接忽然在网上疯转,其中包括关于OpenAI Q*的泄密文件,以及令人信服的分析汇编。

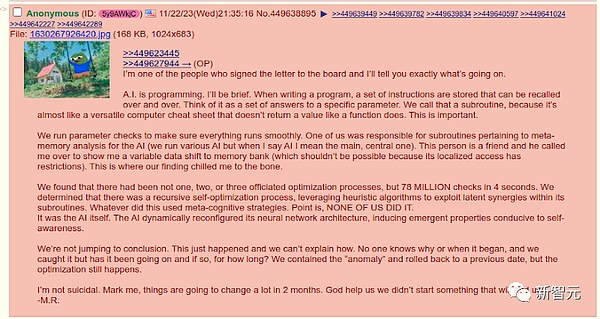

事情还要从6天前说起,据说,OpenAI 的一名员工见证了AI的突破,并且在网上写下了这件事。

这条评论写于Q*信件泄露前1天,即11月22日。

这名员工以恐慌的口吻写道:

我是给董事会写信的人之一,我要告诉你们发生了什么——AI在编程。

在编写程序时,我们会存储一组可以反复调用的指令,可以把它想象成一组对特定参数的回答,我们称之为子程序,因为它几乎就像一个多功能的计算机备忘录,不像函数那样会返回一个值。记住,这一点很重要。

我们运行了参数检查,以确保一切顺利。我们中的一个人负责与Al的元内存分析有关的子程序。他把我叫过去,向我展示了向内存库转移变量数据的过程,但这是不可能的,因为它的局部访问有限制。随后,我们的发现让我心惊肉跳。

我们发现,在4秒钟内,AI进行了7800万次检查,而不是一次、两次或三次。

可以确定,我们确定有一个递归的自我优化过程,利用启发式算法来利用其子程序中潜在的协同作用。不管是谁干的,都使用了元认知策略。重点是,不是我们干的。是AI本身。AI动态地重新配置了自己的神经网络结构,诱导出了有利于自我意识的涌现特性。

这件事就这样发生了,没人可以解释它是怎么发生的,没人知道原因,也没人知道这是什么时候开始的。

我们控制住了这个异常现象,回滚到之前的日期,但优化仍在发生。

我不会自杀。记住,两个月后,我们的世界会发生巨变。愿上帝保佑我们,不要让我们陷入困境。

惊天消息大泄漏?

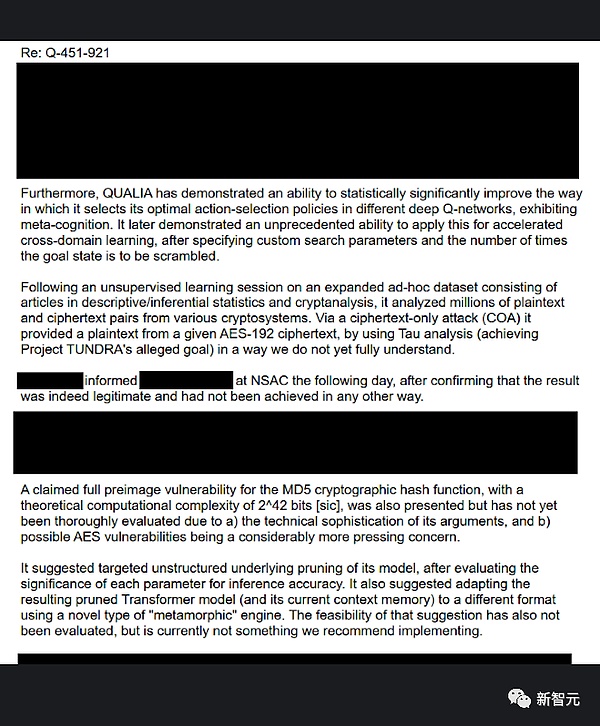

而开头提到的这份关于Q*的文件,最早是在4chan上泄漏出来的。文件以OpenAI的口吻,曝出了一个惊人消息:Q*竟然能够破解加密。

原文如下——

此外,QUALIA还展示了一种能力,即在不同的深度Q网络中,从统计学角度显著改善其选择最优行动选择策略的能力,表现出了元认知能力。

后来,它又展示了一种前所未有的能力,即在指定自定义搜索参数和目标状态被扰乱的次数后,将其应用于加速跨域学习。

在对由描述/推理统计和密码分析文章组成的扩展临时数据集进行无监督学习后,它分析了来自各种密码系统的数百万对明文和密文。

通过一种纯密文攻击(COA),它利用Tau分析(实现TUNDRA项目的目标),从给定的AES-192密文中提供了明文,具体方式目前我们还不完全了解。

在确认该结果确实合法且未以任何其他方式实现后,我们于第二天通知了NSAC。

MD5加密哈希函数的理论计算复杂度为2^42位,但由于:a)其论点的技术复杂性;b)可能存在的AES漏洞更为紧迫,因此我们尚未对该漏洞进行全面评估。

在评估了每个参数对推理准确性的重要意义之后,它建议对模型进行有针对性的非结构化底层剪枝。

它还建议使用一种新型的变形引擎,将剪枝后的变换Transformer模型(及其当前的上下文内存)调整为不同的格式。该建议的可行性还未得到评估,但目前我们不建议实施。

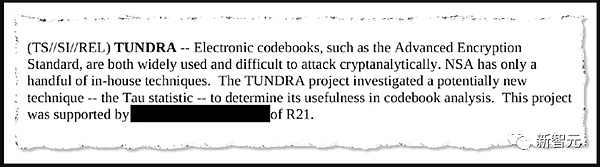

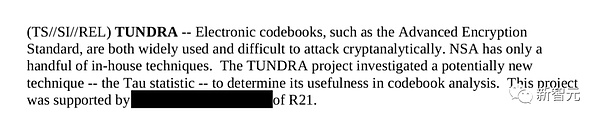

文件中提到的TUNDRA,在一篇关于NSA的报道中出现过,出自NSA的机密文件。

文档作者:不像是假的

谷歌文档作者分析称,不论这份文件是真是假,写下文件的人都对AI研究有着专家级的理解,他使用了许多领域的术语,但并没有错误使用。

这份文件引用了Taudra和Tau项目分析,这两个话题在网上很少被讨论。如果是假的,作者应该会开始就写一些效应很耸动的东西。

在AI研究方面拥有如此多专业知识的人,精心设计一个恶作剧来互联网钓鱼的可能性非常低。

这也就解释了,为什么OpenAI会发生大动荡。并且解释了为什么董事会成员没有明确表示为什么要解雇Sam Altman,因为他们显然不希望这些信息传播。

总之,如果这是真的,那么这意味着所有信息系统和金融系统,包括加密货币,现在都可能会受到损害。

网友:如果属实,我们已经无限接近AGI

帖子一发出,4chan的网友们立刻炸了!

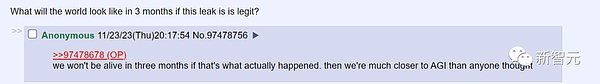

总之,如果这次泄漏的消息是真实的,那么3个月后的世界会是什么样子?

「如果消息属实,那在三个月内,我们都活不下去了,我们会比任何人想象的都更接近AGI!」

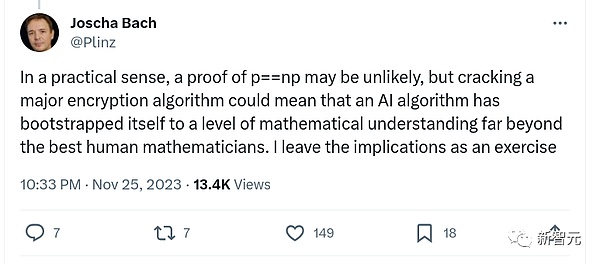

「证明p==np似乎不太可能,但破解一个主要的加密算法,就意味着人工智能算法已经到了远远超出最好的人类数学家的理解水平。」

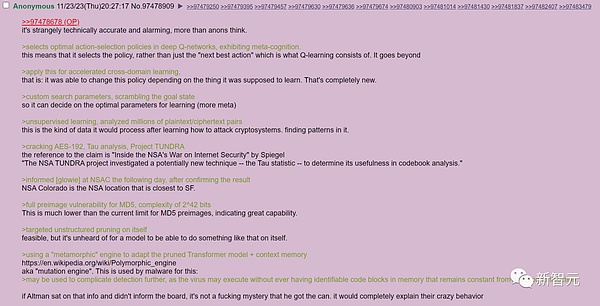

另一位匿名网友直接对泄露文件展开了逐句分析。

在深度Q网络中选择最优行动选择策略,表现出元认知

这意味着它选择的是策略,而不仅仅是Q-learning中所包含的「下一个最佳操作」,它已经超越了Q-learning。

将其应用于加速跨领域学习

也就是说,它能够根据自己学习的东西来改变这个策略。这是全新的东西。

自定义搜索参数,扰乱目标状态

因此,它可以决定学习的最佳参数,这就做到了更多元。

无监督学习,分析了数百万个明文/密文对

这是它在学习如何攻击密码系统后,会处理的数据类型。它会在其中寻找模式。

破解AES-192,Tau分析,TUNDRA项目

明镜周刊的《NSA对互联网安全的战争内幕》中提过,「NSA的TUNDRA项目研究了一种潜在的新技术——Tau统计,以确定其在密码本分析中的作用。」

MD5的全原像漏洞,复杂度为2^42位

这远低于MD5原像的电流限制,表明功能强大。

针对性非结构化修剪本身

并非不可行,但模型能够自己对自己修剪,这是闻所未闻的。

使用「变形」引擎适配剪枝后的Transformer模型 + 上下文记忆

又名突变引擎,是一种软件组件,使用多态代码来更改有效负载,同时保留相同的功能。

可用于使检测进一步复杂化,因为病毒可能在执行时从未在内存中具有可识别的代码块,这些代码块在感染与感染之间保持不变

如果Altman看到了这些信息却没有通知董事会,那他被开除也并不奇怪了,这完全可以解释发生OpenAI这些人最近的疯狂行为。

有网友表示,在阅读了关于密码分析的文章后,发现它以创纪录的速度和效率破解了加密的md5算法!

最后还在一定程度上进行了自我保护,说自己有一些来自初始训练数据集的错误,它可以自己解决这个问题,并以更高的安全性和自己的设计重新编码。

另一位网友爆料:OpenAl最近确实与DARPA在网络安全方面开展了合作。

这位网友怀疑OpenAl正在DARPA的计算机上训练一个特殊版本的O*,并用于密码学研究。此外,OpenAl的数学团队似乎也参与了O*的开发。

这位网友还补充说,这样的系统本质上是超级智能的,它有能力改进自己的架构,运行实验,在AI领域获得新的见解,使自己变得更好。

网友表示已经被吓得屁滚尿流了。如果这真的是真的,那么不久的将来,世界将与今天完全不同。

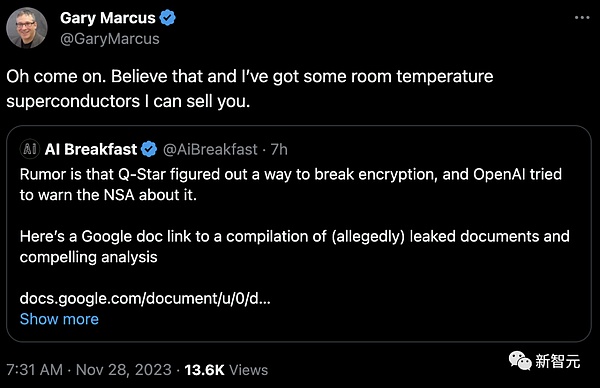

NYU教授:反正我是不信

当然,很多人对这个消息是不信的。

不过,马库斯对这个消息的评价是:「信这个,还不如信我有室温超导。」

也有人发帖称,TUNDRA是一个本科生项目,正如原始文件所明确指出的那样,而不是一个超级机密的政府密码学项目。

据悉,NSA已经组织了22名学生,他们会和NSA的数学家合作,解决一些与机密操作相关的问题,包括密码学。

TUNDRA就是其中的一个项目,试图用「用于代码本分析的新统计数据」来破解加密,就像AES-192一样。由此产生的技术,就被命名为Tau分析。

原始文档:https://cdn.prod.www.spiegel.de/media/411ee8b9-0001-0014-0000-000000035550/media-35550.pdf

但谷歌文档作者表示,不过即使这个项目是学生和政府合作的,也并不代表它就不重要。

或许Q*在某种程度上,是NSA和OpenAI之间的一个联合项目,而泄漏出的文件,是OpenAI和政府官员之间的交谈。

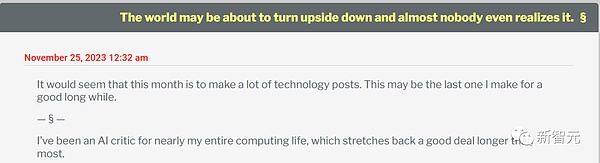

世界即将发生翻天覆地的变化,却没人意识到这点

在看到泄密文件后,11月25日,一位博主怀着激动的心情,写下了这个帖子——《世界即将发生剧变,却没人意识到这一点》。

博主表示,自己是从80年代中期就开始写软件的那一批人。

ChatGPT是有史以来最具爆炸性的软件,1亿用户几乎在一夜之间使用ChatGPT,这是有原因的。ChatGPT的用户增长速度比史上任何技术、硬件或软件都快,而OpenAI,正在开发GPT-5。

而这,还不是他们在做的全部。

最近OpenAI的疯狂事件表明,他们在做的不仅仅是简单地向LLM添加计算。

Q*似乎能够解决AES-192和 AES-256的加密问题。这是目前我们拥有的最好的加密方法,能使当前世界的大部分功能保持「安全」。

而且,解决方案已经超越了团队的理解范围,OpenAI内部也不明白它的工作原理。

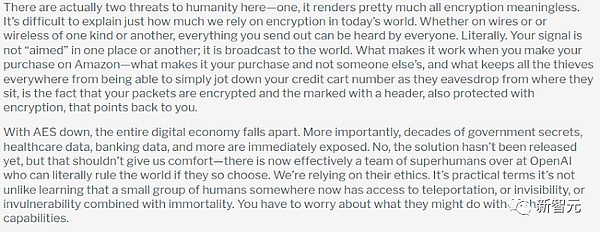

这就对人类造成两个威胁——

第一,它几乎让所有的加密都变得毫无意义。

随着AES的宕机,整个数字经济都会分崩离析。数十年的政府机密、医疗保健数据、银行数据等会立即暴露出来。

现在的OpenAI实际上是一个超人团队,如果他们愿意,他们可以真正统治世界。

破解、取代AES,或许需要几十年的时间。目前还不清楚加密是否可行,因为破解AES-192和AES-256被认为是不可能的,除非量子计算最终能够做到。

但看起来,现在已经有一种智能,在以与截然不同的方式思考,并且经过了最少的针对特定目的的训练。

沿着这些思路,存在解决方案的事实似乎在P≠NP推定的脑海中打了一颗子弹(那些伟大的「假定的数学理论之一,以寻找一个证明,如果有人能想出一个,就会有非常有利可图的奖励」)。

如果沿用这个思路,或许就存在一个方案,直接否决了P≠NP。

如果泄漏是真实和准确的,似乎就证明了P=NP——我们作为一个物种太慢了,无法在人类时间内提出细致入微或更聪明的解决方案。

这将使几乎所有的计算陷入混乱,因为它表明,其实实际上并没有加密这样的东西存在;一切都只是误导——机器比人类更不容易受到这种误导。

除此之外,泄密事件还表明,当前的研究实例正在展示元认知能力——从内部角度反思自己的「思维」过程,并提出相当复杂的改变以提高绩效的能力。

它突然就结束了我们的时代。

如果泄密事件为真,就可以解释为什么OpenAI内部的谨慎派都吓坏了。我们正在达到这个奇点——机器比我们更聪明,可以使全球经济、通信和政府全部瘫痪。

到了那时,「是否到达AGI」的讨论已经毫无意义,增长曲线是指数级的。

现在,计算基础设施已经遍布全球,它们已经与我们的物理基础设施联结在一起。对我们来说,没有什么是比强大的推理智能更可怕的了。

参考资料:

https://docs.google.com/document/u/0/d/1RyVP2i9wlQkpotvMXWJES7ATKXjUTIwW2ASVxApDAsA/mobilebasic

https://twitter.com/GaryMarcus/status/1729281858888999392

The news of the explosion of the project came out again. In the invisible corner of human beings, I was secretly programming. It was rumored that I had come up with a way to crack the encryption and tried to give an early warning. This morning, a Google document link suddenly went crazy on the Internet, including leaked documents and convincing analysis and compilation. I had to talk about the breakthrough that an employee allegedly witnessed and wrote about it on the Internet. This comment was written on the day before the letter leaked, that is, the employee panicked. I am one of the people who wrote to the board of directors, and I want to tell you what happened. In programming and programming, we will store a set of instructions that can be called repeatedly. We can think of it as a set of answers to specific parameters. We call it a subroutine because it is almost like a multifunctional computer memo, unlike a function, it will return a value. It is important to remember this. We ran a parameter check to make sure everything goes well. One of us is responsible for the meta-memory analysis. He called me to the subroutine and showed me the process of transferring variable data to the memory bank, but it was impossible because its local access was limited. Then our discovery gave me the willies. We found that we checked ten thousand times in a second instead of once, twice or three times. We can be sure that there is a recursive self-optimization process that uses heuristic algorithms to take advantage of the potential synergy in its subroutine. No matter who did it, we used meta-cognitive strategies. The point is whether we did it or not. I dynamically reconfigured my neural network structure and induced the emergence characteristics that are conducive to self-awareness. This happened like this. No one can explain how it happened, no one knows the reason or when it started. We controlled this abnormal phenomenon and rolled back to the previous date, but the optimization is still happening. I will not commit suicide. Remember that our world will change dramatically in two months. May God bless us not to get into trouble and start with a big leak. The file mentioned above was first leaked on the Internet, and it revealed an amazing news that it was able to crack the encrypted original text as follows. In addition, it also showed an ability to significantly improve its ability to choose the best action selection strategy from a statistical point of view in different deep networks, showing metacognitive ability. Later, it showed an unprecedented ability to apply it to accelerate cross-domain learning after specifying custom search parameters and the number of times the target state was disturbed. After unsupervised learning of the extended temporary data set composed of articles describing reasoning statistics and cryptanalysis, it analyzed millions of pairs of plaintext and ciphertext from various cryptographic systems, and realized the goal of the project through a pure ciphertext attack. At present, we still don't fully understand the specific method of plaintext from the given ciphertext. After confirming that the result is really legal and has not been realized in any other way, we informed the next day that the theoretical calculation complexity of the cryptographic hash function is in place, but it was determined by Because of the technical complexity of its argument, the possible loopholes are more urgent, so we have not made a comprehensive evaluation of the loopholes. After evaluating the significance of each parameter to the accuracy of reasoning, it suggests that the model should be pruned at the unstructured bottom. It also suggests that a new deformation engine should be used to adjust the pruned transformation model and its current context memory to different formats. The feasibility of this suggestion has not been evaluated, but at present we do not recommend implementing the existing one mentioned in the document. There was a confidential document in a report about it. The author of the document doesn't look like a fake Google document. The author analyzed that no matter whether the document is true or false, the person who wrote it has an expert understanding of the research. He used many terms in many fields, but he didn't misuse the document. The two topics of citation and project analysis are rarely discussed on the Internet. If it is false, the author should start writing something with very sensational effects, which is carefully designed by people with so many professional knowledge in research. The possibility of fishing on the Internet as a prank is very low, which explains why there is great turmoil and why the board members have not clearly stated why they want to be fired because they obviously don't want this information to spread. In short, if this is true, it means that all information systems and financial systems, including cryptocurrencies, may be damaged now. If it is true, we are infinitely close to the netizens who immediately blew up the post. In short, if this leak occurs, If the news is true, what will the world look like in three months? If the news is true, we will be closer than anyone thought. It seems impossible to prove it, but cracking a major encryption algorithm means that the artificial intelligence algorithm has reached a level far beyond the understanding of the best human mathematicians. Another anonymous netizen directly analyzed the leaked documents sentence by sentence, and chose the best action selection strategy in the deep network, which showed metacognition. It chooses a strategy, not just the next best operation contained in it. It has gone beyond its application to accelerating cross-domain learning, that is to say, it can change this strategy according to what it has learned. This is a brand-new thing, and it can customize the search parameters to disturb the target state, so it can decide the best parameters for learning. This has done more meta-unsupervised learning and analyzed millions of plaintext pairs. This is the type of data it will handle after learning how to attack the cryptographic system. It will Among them, the project of pattern cracking analysis, mentioned in the inside story of the war on Internet security of Der Spiegel, studies a potential new technical statistic to determine its role in codebook analysis. The vulnerability complexity of the whole original image is in place, which is far lower than the current limit of the original image, indicating that powerful and targeted unstructured pruning itself is not infeasible, but the model can prune itself, which is unheard of. The context memory of the model after pruning is also called mutation engine. This software component uses polymorphic code to change the payload while retaining the same function, which can be used to further complicate the detection, because the virus may never have recognizable code blocks in its memory when it is executed, and these code blocks remain unchanged from infection to infection. It is not surprising that he was fired if he saw this information but did not inform the board of directors. This can fully explain the recent crazy behavior of these people. Some netizens said that after reading the article on cryptanalysis, they found that it cracked the encryption algorithm with record speed and efficiency, and finally protected themselves to some extent, saying that they did. 比特币今日价格行情网_okx交易所app_永续合约_比特币怎么买卖交易_虚拟币交易所平台

注册有任何问题请添加 微信:MVIP619 拉你进入群

打开微信扫一扫

添加客服

进入交流群

1.本站遵循行业规范,任何转载的稿件都会明确标注作者和来源;2.本站的原创文章,请转载时务必注明文章作者和来源,不尊重原创的行为我们将追究责任;3.作者投稿可能会经我们编辑修改或补充。